Специалисты по безопасности из Северо-Восточного и Нью-Йоркского университетов сообщили о разработке процедуры примерного определения местоположения пользователя через SMS, и незаметно для атакуемого. Метод не даёт абсолютно точного результата, но достаточно уверенно отслеживает получателя до определённого района страны. В случае более пристального слежения за абонентом технология повышает точность определения, однако защита от этого есть.

В основе предложенной технологии лежат так называемые «тихие» или «нулевые» SMS. При отправке такого сообщения, чем обычно пользуются правоохранительные органы, абонент не получает уведомление и не знает об интересе к нему, тогда как отправляющая сторона извлекает информацию о местоположении получателя. Предложенная новая техника позволяет делать это более простым образом, используя на стороне атакующего только приложение, и именно этим она интересна, поскольку не требует тесного взаимодействия с оборудованием операторов.

Эксперимент был поставлен в США, Объединённых Арабских Эмиратах и семи европейских странах. Он охватил десять операторов связи с сетями LTE, LTE+ и 5G NSA. Технология поэтапно раскрывала, где находился получатель «тихих» SMS: на каком континенте, в какой стране и в какой части страны. Точность определения страны доходила до 96 %. С разделением стран на тот или иной регион показатели точности снижались. Так, точность определения одного их двух регионов в Бельгии составила 86 %, в Германии — 68 %, Греции — 79 %, а в Объединённых Арабских Эмиратах — 76 %.

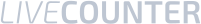

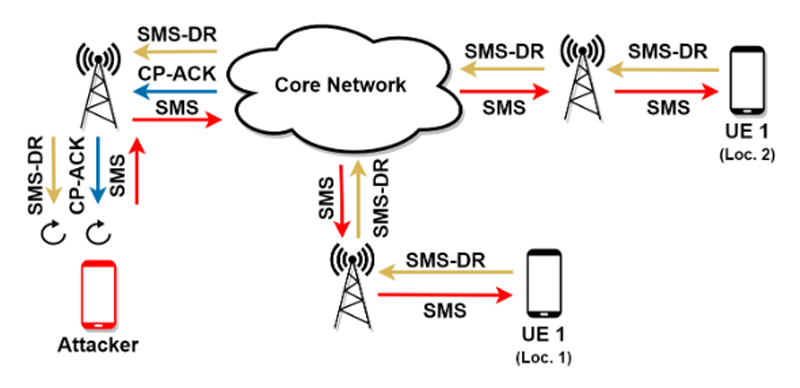

Информация для определения местоположения получателя вычисляется из задержки в доставке SMS с учётом времени с момента отправки SMS до прихода служебных уведомлений об отправке (CP-ACK) от опорной сети и доставке (SMS-DR, Delivery Report) от оператора, к сети которого в данный момент подключен получатель. Всю работу по вычислению обеспечивает алгоритм машинного обучения. Предварительно его тренируют измерениями задержек в районе нахождения атакуемого получателя.

Сама атака проводится в два этапа. На стадии подготовки атакующий знает, где находится получатель и серией «тихих» SMS производит замеры задержек. На основании этих данных происходит сопоставление задержек SMS и местоположения. Затем получатель может перемещаться куда угодно без слежки. На основе построенной модели алгоритм по новым задержкам определит, где находится принимающее устройство.

Если места посещения атакуемого известны заранее, то для них можно определить индивидуальные значения задержек в получении SMS и в дальнейшем по этим данным вычислять, находится получатель в одном из таких мест и конкретно в котором из них или нет.

Защититься от такой атаки можно либо на стороне оператора при использовании блокировка сообщений SMS-DR, либо при переводе службы SMS Home Routing в непрозрачный режим. В последнем случае SMS будут отправляться в сеть домашней маршрутизации с мгновенным сообщением о доставке вне зависимости от того, когда получатель получит SMS физически. Код и методику атаки исследователи обещают загрузить на GitHub.