Перевод ©Dmitry Gaich 2020

КОММЕНТАРИИ МИНИСТРА ОБОРОНЫ НИДЕРЛАНДОВ С ПРЕЗЕНТАЦИЕЙ

ОБВИНЕНИЕ

ОКРУЖНОЙ СУД СОЕДИНЁННЫХ ШТАТОВ

ПО ЗАПАДНОМУ ОКРУГУ ПЕНСИЛЬВАНИЯ

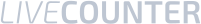

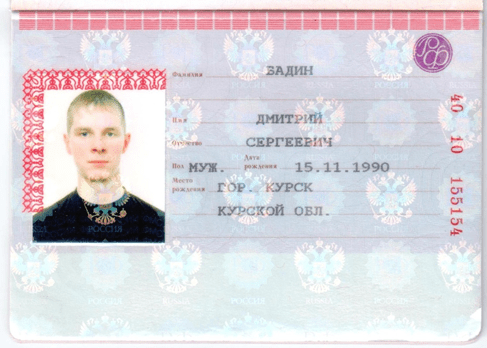

| СОЕДИНЁННЫЕ ШТАТЫ АМЕРИКИ против АЛЕКСЕЯ СЕРГЕЕВИЧА МОРЕНЦА ЕВГЕНИЯ МИХАЙЛОВИЧА СЕРЕБРЯКОВА ИВАНА СЕРГЕЕВИЧА ЕРМАКОВА АРТЁМА АНДРЕЕВИЧА МАЛЫШЕВА ДМИТРИЯ СЕРГЕЕВИЧА БАДИНА ОЛЕГА МИХАЙЛОВИЧА СОТНИКОВА АЛЕКСЕЯ ВАЛЕРЬЕВИЧА МИНИНА, Ответчиков. | Дело 18-263 Раздел 18 Свода законов США §§ 371,1030(а)(2)(С), 1030(а)(5)(А) (Сговор) § 1349 и § 3559(g)(1) (Сговор с целью мошенничества с использованием электронных средств) § 1343 (Мошенничество с использованием электронных средств) § 1028А (Кража идентификационных данных с отягчающими обстоятельствами) § 1956(h) (Сговор с целью отмывания денег) [ПЕЧАТЬ] |

ОБВИНИТЕЛЬНЫЙ АКТ

СТАТЬЯ ПЕРВАЯ

(Сговор)

Большое жюри обвиняет:

- В период всего времени, соответствующего обвинению, минимум с 2014 г. по и включая май 2018 г., Российская Федерация (Россия) использовала военный разведывательный орган именуемый Главное Разведывательное Управление Генерального Штаба (ГРУ). ГРУ, с центральным аппаратом в г. Москва, состояло из нескольких частей, в том числе в/ч 26165 и 74455. Войсковая часть 26165, известная также, как «85 Центр специальной службы ГРУ», была расположена по адресу: г. Москва, Комсомольский проспект, 20. Войсковая часть 74455 была расположена по адресу: Москва, Химки, ул. Кирова, 22.

- В период, указываемый обвинением, сотрудники ГРУ проводили постоянные и организованные кибератаки посредством взлома компьютеров жертв, включая граждан и юридические лица США, международные организации и их сотрудников.

- В частности, ответчики АЛЕКСЕЙ СЕРГЕЕВИЧ МОРЕНЕЦ, ЕВГЕНИЙ МИХАЙЛОВИЧ СЕРЕБРЯКОВ, ИВАН СЕРГЕЕВИЧ ЕРМАКОВ, АРТЁМ АНДРЕЕВИЧ МАЛЫШЕВ, ДМИТРИЙ СЕРГЕЕВИЧ БАДИН, ОЛЕГ МИХАЙЛОВИЧ СОТНИКОВ и АЛЕКСЕЙ СЕРГЕЕВИЧ МИНИН являлись офицерами ГРУ, которые намеренно и умышленно вошли в сговор между собой и с лицами, известными и неизвестными Большому жюри, (обобщённо, сообщники) для получения неавторизованного доступа (взлома) компьютеров жертв и кражи частной или другого рода конфиденциальной информации, в нарушение законов Соединённых Штатов. Во многих эпизодах похищенная информация публиковалась ГРУ как часть соответствующей кампании по «воздействию и дезинформации», предназначенной для нарушения законных интересов жертв, продвижения российских интересов, применения ответных мер на обвинения России и склонения общественного мнения на сторону России.

ЖЕРТВЫ

4. Среди этих жертв, на которых была направлена деятельность ГРУ, были американские и международные антидопинговые агентства, спортивные федерации, официальные лица, занимающиеся противодействием допингу, другие связанные со спортом организации и почти 250 спортсменов из примерно 30 стран. Жертвы включали, среди прочих:

- Антидопинговое агентство США (USADA), организация, расположенная в США, с головным офисом в Колорадо-Спрингс, штат Колорадо;

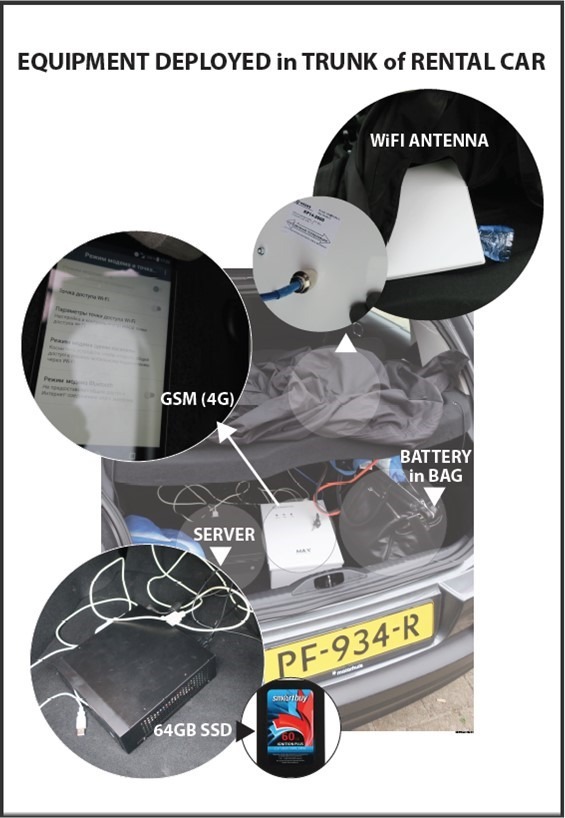

- Всемирное антидопинговое агентство (WADA), международная организация с головным офисом в Монреале, Канада;

- Канадский центр этики в спорте (CCES), размещающийся в Канаде, антидопинговое агентство с головным офисом в Оттаве, Канада;

- Международная организация легкоатлетических федераций (IAAF), международный спортивный орган с головным офисом в Монако;

- Спортивный арбитражный суд (TAS/CAS), с головным офисом в Лозанне, Швейцария; и

- Международная федерация футбольных ассоциаций (FIFA), международный орган управления футболом, с головным офисом в Цюрихе, Швейцария.

5. Эти жертвы стали целью ГРУ из-за их роли в расследованиях и общественных обвинениях в поддерживаемой государством программе спортивного допинга в России и их публичному одобрению, или участию в запрете российским спортсменам выступать на международных соревнованиях (включая летние олимпийские и паралимпийские игры в Рио-де-Жанейро, Бразилия). ГРУ также использовало жертв для кражи медицинских документов спортсменов, которые позже были опубликованы как часть кампании по воздействию и дезинформации.

6. Кроме антидопинговых агентств, объектами атак ГРУ стали другие жертвы, представляющие потенциальный интерес для России, включая:

- Электрическая корпорация Уэстингхауз (WEC), компания ядерной энергетики с головным офисом в Западном округе Пенсильвания;

- Организация по запрещению химического оружия (ОЗХО), организация с головным офисом в Гааге, Нидерланды, занимающаяся расследованием применения химического оружия в Сирии и совершённом в марте 2018 г. отравлении химическим веществом нервнопаралитического действия бывшего офицера ГРУ и других лиц в Великобритании; и

- Швейцарская химическая лаборатория Шпиц в г. Шпиц, Швейцария, аккредитованная ОЗХО лаборатория, проводившая анализ химического вещества, связанного с отравлением бывшего офицера ГРУ и других лиц в Великобритании.

Кибервторжения и соответствующие кампании по воздействию и дезинформации

7. Кибервторжения, проведённые ГРУ, включали организованный, постоянный и неавторизованный доступ в компьютерные сети жертв с целью кражи частной или другим образом конфиденциальной информации.

8. Взлом зачастую осуществлялся дистанционно, из России. Если дистанционный взлом не имел успеха, или он не обеспечивал сообщникам достаточный уровень доступа к сетям жертв, сообщниками проводились операции «на месте», или «ближнего доступа». Эти выездные операции часто включали атаки на компьютерные сети, используемые организациями-жертвами или их персоналом, с использованием соединений WiFi, таких, как сетей WiFi гостиниц, с целью получения неавторизованного доступа к компьютерным сетям жертв.

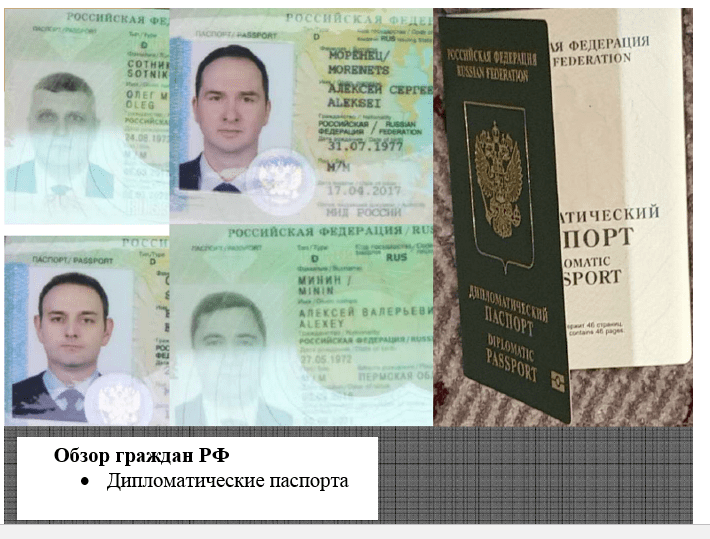

9. Ответчики МОРЕНЕЦ и СЕРЕБРЯКОВ являлись двумя такими выездными хакерами ГРУ, совершавшими поездки за рубеж с другими сообщниками, иногда с использованием оформленных правительством России дипломатических паспортов, для осуществления выездных операций.

10. Взломы обычно осуществлялись сообщниками с целью кражи частной или другим образом конфиденциальной информации.

11. Сообщники позже открыто публиковали избранные части похищенной информации под ложным прикрытием хакерской группы, называющей себя «Fancy Bears’ Hack Team». Сообщники публично распространяли похищенную информацию с использованием онлайн-аккаунтов и другой инфраструктуры. Эти аккаунты и соответствующая инфраструктура создавались и поддерживались войсковой частью ГРУ 74455.

12. Среди целей сговора была публикация похищенной информации для проведения кампании по воздействию и дезинформации, имевшей цели:

ослабить, обвинить в ответ или другим образом делегитимизировать деятельность международных антидопинговых организаций и официальных лиц, которые выявили поддерживаемый правительством России допинг российских спортсменов;

представляясь, как «Fancy Bears’ Hack Team», опубликовать и обнародовать конфиденциальную медицинскую информацию и результаты тестов спортсменов;

подорвать репутацию чистых спортсменов из различных стран, ложно обвинив их в использовании запрещённых или улучшающих способности лекарств.

ОТВЕТЧИКИ

13. В период сговора, АЛЕКСЕЙ СЕРГЕЕВИЧ МОРЕНЕЦ являлся офицером российской военной разведки ГРУ в в/ч 26165. МОРЕНЕЦ был членом группы в/ч 26165, которая с техническим оборудованием совершала поездки по миру для проведения выездных хакерских операций с целью захвата и постоянного доступа к сетям WiFi, используемых организациями-жертвами и их сотрудниками. Ещё с июля 2016 г. и продолжая до сентября 2016 г., объектом воздействия МОРЕНЦА были международные и национальные антидопинговые агентства и спортивные федерации в Рио-де-Жанейро, Бразилия (июль и август 2016 г., перед и во время летней Олимпиады 2016 г.) и в Лозанне, Швейцария (сентябрь 2016 г.). МОРЕНЕЦ делал это, взламывая сети WiFi, используемые представителями антидопинговых органов, для получения доступа к сетям USADA, WADA и CCES. Дополнительно, в апреле 2018 г., МОРЕНЕЦ выполнил выездную операцию против Организации по запрещению химического оружия (ОЗХО) в Гааге, Нидерланды, и собирался после этого осуществить действия против Швейцарской химической лаборатории Шпиц в Швейцарии.

14. В период сговора ЕВГЕНИЙ МИХАЙЛОВИЧ СЕРЕБРЯКОВ служил заместителем начальника управления, начальником отдела в/ч 26165. СЕРЕБРЯКОВ был другим членом группы в/ч 26165, который участвовал в выездных операциях в Рио-де-Жанейро, Бразилия (август 2016 г.) и в Лозанне, Швейцария (сентябрь 2016 г.), с целями USADA, WADA и CCES. В апреле 2018 г. объектом СЕРЕБРЯКОВА стала ОЗХО в Гааге, Нидерланды, после этого он намеревался осуществить действия против Швейцарской химической лаборатории Шпиц в Швейцарии.

15. В период сговора ИВАН СЕРГЕЕВИЧ ЕРМАКОВ являлся офицером российской военной разведки ГРУ в в/ч 26165. ЕРМАКОВ осуществлял техническую и онлайн-разработку организаций-жертв, их служащих и их компьютерных сетей, после чего отправлял фишинговые электронные письма с использованием фиктивных персонажей и прокси-серверов для скрытия своей личности и принадлежности к ГРУ. ЕРМАКОВ также участвовал и предоставлял удалённую поддержку для выездных хакерских операций МОРЕНЦА и СЕРЕБРЯКОВА, всё в интересах в/ч 26165. Ещё с ноября 2014 г. и продолжая как минимум до августа 2016 г., ЕРМАКОВ и его соучастники атаковали Электрическую корпорацию Уэстингхауз (WEC) и её сотрудников в Западном округе Пенсильвания, WADA и USADA. ЕРМАКОВУ предъявлено обвинение в соответствии с федеральным обвинительным актом CR 18-215 в округе Колумбия.

16. В период сговора АРТЁМ АНДРЕЕВИЧ МАЛЫШЕВ проходил службу в звании старшего лейтенанта в в/ч 26165. В 2016 г. МАЛЫШЕВ осуществлял мониторинг вредоносного ПО X-Agent (также называемого “Chopstick”), внедрённого в сети жертв, и использовал фиктивных онлайн-персонажей для осуществления технической и онлайн-разработки организаций-жертв и отправки фишинговых электронных писем, всё в интересах в/ч 26165. Ещё с июля 2016 г. и продолжая как минимум до августа 2016 г., МАЛЫШЕВ участвовал в мероприятиях по вторжению против WADA. МАЛЫШЕВУ предъявлено обвинение в соответствии с федеральным обвинительным актом CR 18-215 в округе Колумбия.

17. В период сговора ДМИТРИЙ СЕРГЕЕВИЧ БАДИН служил заместителем начальника управления в/ч 26165. Выполняя руководящую роль, БАДИН контролировал преступную деятельность сообщников при выполнении ими компьютерных взломов, похищении данных, медицинских записей и другой информации. БАДИН также создавал и использовал вредоносное ПО и другие инструменты для обеспечения взлома сообщниками жертв, включая сеть CCES в сентябре и октябре 2016 г. БАДИНУ предъявлено обвинение в соответствии с федеральным обвинительным актом CR 18-215 в округе Колумбия. (Фото ответчиков ЕРМАКОВА, МАЛЫШЕВА и БАДИНА приложены в дополнении В).

18. В период, указываемый обвинением, ОЛЕГ МИХАЙЛОВИЧ СОТНИКОВ являлся офицером российской военной разведки. СОТНИКОВ обеспечивал поддержку своих сообщников при атаке на ОЗХО в Гааге, Нидерланды, и собирался после этого осуществить действия против Швейцарской химической лаборатории Шпиц в Швейцарии.

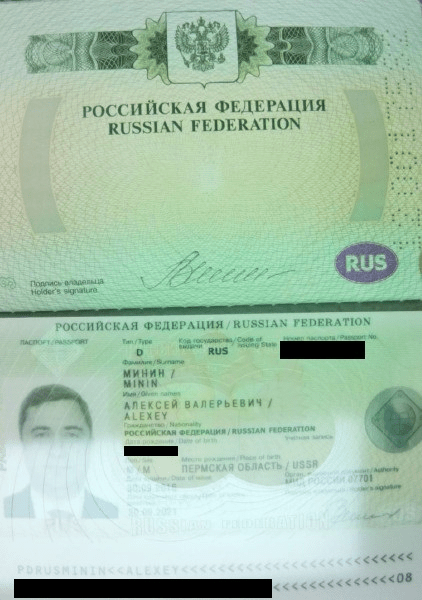

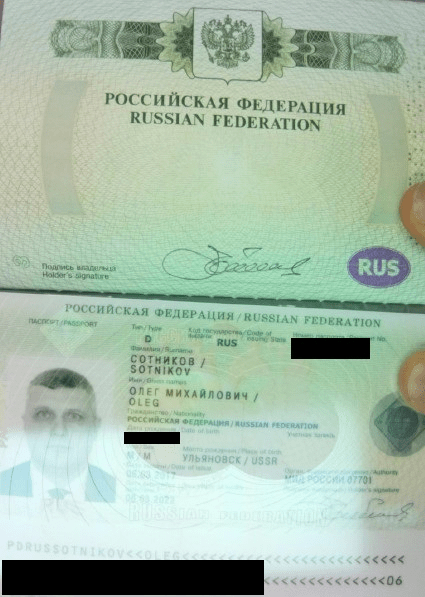

19. В период сговора АЛЕКСЕЙ ВАЛЕРЬЕВИЧ МИНИН являлся офицером российской военной разведки. МИНИН предоставлял поддержку для МОРЕНЦА и СЕРЕБРЯКОВА при атаке на ОЗХО в Гааге, Нидерланды, и собирался после этого осуществить действия против Швейцарской химической лаборатории Шпиц в Швейцарии. (См. дополнение А, изображения СОТНИКОВА и МИНИНА).

СПОСОБЫ И СРЕДСТВА СГОВОРА

20. Участники сговора, известные и неизвестные Большому жюри, использовали следующие способы и средства для достижения своих целей, включающие неавторизованный доступ к компьютерам организаций, представляющих интерес для российского правительства, в том числе Электрическая корпорация Уэстингхауз (WEC), Антидопинговое агентство США (USADA), Всемирное антидопинговое агентство (WADA), Канадский центр этики в спорте (CCES), Спортивный арбитражный суд (TAS/CAS), Международная организация легкоатлетических федераций (IAAF), Международная федерация футбольных ассоциаций (FIFA) и Организация по запрещению химического оружия (ОЗХО). Сообщники далее использовали этот неавторизованный доступ для кражи информации и, в некоторых случаях, для публикации похищенных материалов в рамках операций по воздействию и дезинформации в интересах правительства России.

21. Во избежание обнаружения законом, следствием и жертвами, и для скрытия принадлежности к ГРУ и местоположения в России, сообщники использовали ряд фиктивных имён и персонажей, а также онлайн-инфраструктуру, включая сервера, домены, криптовалюту, учётные записи электронной почты, аккаунты социальных сетей и другие онлайн-услуги, предоставляемые компаниями в Соединённых Штатах и иных местах. Сообщники использовали данную инфраструктуру в различных видах деятельности в рамках сговора: для связи, поиска и проверки жертв и их компьютерных сетей; для отправки фишинговых писем; для маскировки под настоящие домены и веб-сайты; для хранения и распространения дополнительного вредоносного ПО; для управления вредоносным ПО; для передачи похищенных данных; для публикации похищенных данных в открытом доступе; для привлечения внимания СМИ и общественности к такой похищенной информации; и для негативного воздействия восприятия такой похищенной информации и жертв. Сообщники использовали общую инфраструктуру для атак на различные организации-жертвы и частные лица. Например, сообщники использовали примерно 38 общих IP-адресов для взлома WADA и USADA, и большинство похищенной информации, связанной с антидопингом, было опубликовано и распространено через соцсети или сайт Fancy Bears’Hack Team, fancybear.net и fancybear.org.

22. В данных эпизодах, когда сообщники приобретали инфраструктуру для взлома, платежи осуществлялись с использованием комплексной сети сделок, включая аккаунты на фиктивные имена, при этом обычно использовались криптовалюты, такие, как биткойн, для дальнейшего сокрытия идентификации и деятельности.

23. Сообщники обычно начинали свои мероприятия по взлому с разработки организаций-жертв, включая их компьютерные сети и сотрудников. Разработка обеспечивала техническую и биографическую информацию, которую сообщники могли использовать в последующих мероприятиях взлома.

24. Сообщники также регистрировали доменные имена для использования их в деятельности по взлому. Например, ”westinqhousenuclear.com” (замена g на q), wada.awa.org” и wada.arna.org” (настоящий домен WADA – “wada.ama.org”). Эти домены были предназначены для мимикрии или «спуфа» настоящих сайтов, которые были знакомы жертвам, включая страницы ввода данных электронной почты, экраны входа в VPN или страницы сброса паролей.

25. Зачастую, сообщники создавали сообщения электронной почты, известные как «фишинг», предназначенные для вынуждения пользователей предоставить сообщникам доступ к их компьютерам и данным учётных записей (например, имя пользователя и пароль). Фишинговые сообщения составлялись похожими на письма электронной почты от доверенных отправителей, таких как провайдеров электронной почты или коллег, и требовали от получателей перехода по гиперссылкам в сообщениях. Эти ссылки переводили получателей на спуфинговые сайты, которые запрашивали ввод имени пользователя и пароля и перехватывали эти данные. Во многих случаях, гиперссылки создавались с использованием онлайн-служб (например, Bit.ly), которые сокращают длинные интернет-адреса (так называемые URL-сокращающие сервисы). В других случаях, гиперссылки вели на домены, которые сообщники платно регистрировали у онлайн-провайдеров, такие как “wada.awa.org” и wada.arna.org”.

26. Когда удалённая деятельность по взлому и получению учётных данных не имела успеха, или же взломанные аккаунты не имели необходимого уровня доступа для получения искомой информации, команды офицеров разведки ГРУ выезжали в места непосредственного физического расположения целей по всему миру. Используя специфическое оборудование и при удалённой поддержке сообщников в России, эти выездные команды взламывали WiFi-сети, используемые организациями-жертвами или их сотрудниками, включая сети WiFi гостиниц. После успешной операции по взлому, выездные, или ближнего доступа, команды передавали доступ сообщникам в России.

27. Сообщники разработали и использовали вредоносное ПО и хакерские инструменты, в том числе “Gamefish”, “X-agent” (он же “Chopstick”), “X-tunnel”, “Remcomsvc” и «Responder.exe” для взлома и использования компьютеров жертв и для кражи сетевых идентификационных данных и другой конфиденциальной и частной информации.

28 После взлома компьютеров жертв, удалённо или с помощью выездных команд, сообщники выполняли ряд мероприятий, направленных на идентификацию, сбор, обобщение и похищение целевых данных из компьютеров жертв. Во время эпизодов, являвшихся частью операций по воздействию или дезинформации, сообщники открыто публиковали или распространяли данную информацию, включая частную электронную переписку, индивидуальную медицинскую информацию и данные о здоровье жертвы. В некоторых случаях, эта информация изменялась по сравнению с оригиналом. Таким образом, сообщники активно добивались и продвигали обнародование похищенной информации, чтобы она привлекла внимание международной общественности. Это делалось для создания выгодного российскому правительству положения дел и расширения области воздействия.

КОМПЬЮТЕРНЫЕ АТАКИ и ДРУГИЕ ПРОТИВОПРАВНЫЕ ДЕЙСТВИЯ

Электрическая компания Уэстингхауз (WEC)

29. В период сговора WEC являлась поставщиком ядерной энергии, расположенным в США, с головным офисом около Питтсбурга, штат Пенсильвания, обеспечивавшим топливом, услугами и разработкой технологического оборудования международных клиентов в области коммерческой ядерной промышленности. Весь интернет-трафик WEC шёл через серверы, расположенные в Западном районе Пенсильвания. Разработки технологического оборудования компании являются основой примерно половины действующих в мире ядерных электростанций. С 2008 г., WEC осуществляет постоянно увеличивающиеся поставки ядерного топлива в Украину.

30. Уже с 20 ноября 2014 г. ИВАН СЕРГЕЕВИЧ ЕРМАКОВ выполнял техническую разработку WEC, связанных с WEC IP-адресов, сетевых портов и соответствующих доменов. 8, 9 и 22 декабря 2014 г. в разработку ЕРМАКОВА были включены анализ WEC, её сотрудников и научная деятельность в области ядерной энергетики.

31. 10 декабря 2014 г. ЕРМАКОВ и его соучастники зарегистрировали ложный домен и сайт “https:/webmail.westinqhousenuclear.com, подделанный под настоящий домен WEC. Фишинговые письма были отправлены минимум пяти сотрудникам WEC, они изображали обычные письма с сервера Microsoft Exchange Westinghouse.com. При нажатии на включённую ссылку, пользователи направлялись на спуфовый домен, где их идентификационные данные похищались и сохранялись. Когда похищенные данные определялись сообщниками как аутентичные, жертвы перенаправлялись на оригинальный, настоящий сайт WEC, поэтому они не знали, что их пароли были похищены.

32. После атаки на корпоративные аккаунты WEC, 24 декабря 2014 г., 15 и 17 января и 18 ноября 2015 г., используя аккаунты Bit.ly, ЕРМАКОВ и сообщники отправили фишинговые письма на личные адреса четырёх сотрудников WEC, находившихся возле Питтсбурга, штат Пенсильвания. Пользователи двух аккаунтов нажали на вредоносную ссылку, которая активировала процесс кражи их личных данных по этим электронным адресам. Данные сотрудники работали в области ядерной энергетики и были заняты разработкой усовершенствованного ядерного реактора и новыми технологиями реакторов.

Всемирное антидопинговое агентство (WADA)

33. WADA было основано по инициативе Международного олимпийского комитета (МОК) в 1999 г. как независимое международное агентство, которое состоит и финансируется равными частями спортивным движением и правительствами стран мира. WADA, с головным офисом в Монреале, Канада, регламентирует Всемирный антидопинговый кодекс – документ, направляющий антидопинговую политику во всём спорте и во всех странах – и координирующий антидопинговую деятельность на международном уровне посредством центрального органа, Системы управления и администрации антидопинга (ADAMS). База данных ADAMS содержит лабораторные результаты тестов на допинг и информацию о местоположении примерно по 30000 спортсменам, помимо этого, записи о разрешении или запрете на терапевтическое использование в целом запрещённых веществ. Спортсмены, медицинская информация которых включена в базу данных ADAMS, есть во всём мире, включая Западный округ Пенсильванию.

34. В 2014 г. в немецком документальном фильме «Совершенно секретный допинг: как Россия делает своих победителей» были показаны разоблачающие интервью россиян — мужа и жены, они признались в участии в поддерживаемой государством программе допинга в России в качестве официального лица по борьбе с допингом и в качестве спортсменки, соответственно. Некоторое время спустя, WADA создала независимую комиссию для расследования законности обвинений. В докладе от ноября 2015, комиссия WADA обнародовала результаты, а именно, «подтвердила наличие распространённого обмана, связанного с использованием веществ допинга и методов по обеспечению или улучшению вероятности побед для [российских] спортсменов и команд». Комиссия сделала «особые выводы» касательно вовлечённости ФСБ в противодействие антидопинговым процедурам и мерам защиты.

35. В мае 2016 г., один из ведущих телеканалов и одна из газет опубликовали истории, связанные с обвинениями, высказанными этими свидетелями — мужем и женой, а также другим свидетелем, который в прошлом управлял антидопинговой лабораторией в России. Все свидетели обвинили Россию в поддерживаемом государством допинге на олимпиаде 2014 г. в Сочи. Реагируя на это, WADA назначила независимого эксперта для расследования по этим обвинениям.

36. 18 июля 2016 г. это назначенное WADA лицо опубликовало первый отчёт, «доклад Макларена», описывающий систематическое мошенничество в процессе тестов на допинг до, во время и после зимних олимпийских игр в Сочи в 2014 г. Исполнительный комитет WADA в заявлении, прилагавшемся к докладу, рекомендовал МОК и международному паралимпийскому комитету «не допускать к участию в [олимпиаде и паралимпиаде] в Рио-де-Жанейро в 2016 г. всех спортсменов Российского олимпийского комитета и Российского паралимпийского комитета». Начиная с этого дня, различные IP-адреса стали использоваться для проверок сети WADA на уязвимость и потенциальные точки доступа.

37. 24 июля 2016 г. исполнительный совет МОК объявил «предварительное решение» (позже одобренное МОК в расширенном составе), предусматривавшее, что, по результатам доклада независимого эксперта WADA, федерации по отдельным видам спорта могут исключить российских спортсменов из олимпийских игр в Рио-де-Жанейро в 2016 г., каждое такое решение должно быть одобрено Международным арбитражным спортивным судом (TAS/CAS). В результате, 111 российским спортсменам было запрещено участвовать в олимпийских играх. МПК полностью запретил российским паралимпийцам участвовать в играх в Рио-де-Жанейро в 2016 г.

38. На следующий день, 25 июля 2016 г., сообщники запустили DDos-атаку и сканировали на уязвимость официальный сайт WADA: wada-ama.org.

Компрометация компьютерных сетей WADA

39. 2 августа 2016 г. сообщники использовали ряд IP-адресов для подключения или сканирования сети WADA. Такие же действия продолжились 4, 5, 8 и 9 августа 2016 г.

40. Также 2 августа 2016 г. ответчик ЕРМАКОВ исследовал WADA и требования по восстановлению пароля в базе данных ADAMS WADA.

41. 3 августа 2016 г. сообщники зарегистрировали домен wada.awa.org, используя учётную запись электронной почты и фиктивное имя. Зарегистрированный домен ложно походил на реальный адрес WADA: wada-ama.org.

42. 3 и 4 августа ответчик ЕРМАКОВ исследовал WADA и ADAMS, а также возможности взлома и применения других хакерских методов.

43. 4 августа 2016 г. сообщники, в том числе ответчик МАЛЫШЕВ, отправили одиннадцати служащим WADA фишинговые письма, которые походили на письма от официального лица WADA, управляющего технологиями. В письмах предлагалось перейти по ссылке, чтобы подтвердить свои почтовые адреса WADA. На деле, это было создано, чтобы похитить учетные данные служащих WADA. Приблизительно четверо сотрудников WADA нажали на вредоносную ссылку, что позволило сообщникам похитить учётные данные, которые они позже использовали для доступа в WADA.

44. 5 августа 2016 г. ответчик ЕРМАКОВ выполнял изучение WADA, назначенного WADA независимого эксперта, доклад Макларена и брандмауэры CISCO. Это включало изучение определённого служащего WADA, в том числе его или её профиль на LinkedIn. Несколько минут спустя сообщники создали ссылку с встроенным адресом почты этого служащего, сокращённого с помощью укорачивающего URL сервиса Bit.ly, соответствующее фишинговое письмо было отправлено на почтовый адрес жертвы. Служащий нажал на вредоносную ссылку, созданную, чтобы позволить ЕРМАКОВУ и его сообщникам завладеть его или её учётными данными и получить доступ к электронной почте. В течение периода атак сообщников на WADA, в данном аккаунте Bit.ly были созданы ссылки на личные электронные адреса как минимум четырёх сотрудников WADA.

45. 8 августа 2016 г. сообщники зарегистрировали домен “wada-arna.org”, используя аккаунт электронной почты и фиктивное имя. Зарегистрированный домен ложно походил на реальный адрес WADA: wada-ama.org.

46. В этот же день, и снова 9 августа 2016 г., ответчик ЕРМАКОВ продолжал разрабатывать атаки на служащих WADA. Он также готовился к рассылке фишинговых писем, составляя проекты писем на английском языке и изучая информацию относительно обновлений безопасности CISCO, доступа к CISCO и эскалации привилегий. 9 августа 2016 г. ответчик МАЛЫШЕВ также готовился к рассылке фишинговых писем, осуществляя изучение и обзор проектов писем.

47. 9 августа 2016 г. ответчики ЕРМАКОВ и МАЛЫШЕВ отправили фишинговые письма, выглядевшие как письма от IT-менеджера WADA сотрудникам WADA, с предложением нажать на ссылку для «обновления их клиента CISCO». Как минимум один служащий WADA нажал на ссылку и ввёл свои учётные данные.

Компрометация компьютерных сетей WADA с помощью выездных операций

48. Сообщники выполнили две оперативных поездки в Рио-де-Жанейро, место проведения летних олимпийских и паралимпийских игр 2016 г., для исполнения хакерских операций по атакам и поддержании постоянного доступа к сетям WiFi, используемым официальными лицами по антидопингу. Сперва, с 10 по 19 июля 2016 г., до олимпиады, ответчик МОРЕНЕЦ совершил поездку в Рио-де-Жанейро. Потом, с 13 по 19 августа 2016 г., во время олимпиады, ответчики МОРЕНЕЦ и СЕРЕБРЯКОВ вместе ездили в Рио-де-Жанейро.

49. Во время второй поездки ответчиков МОРЕНЦА и СЕРЕБРЯКОВА в Рио-де-Жанейро, ответчик ЕРМАКОВ осуществлял удалённую поддержку их выездной операции. Например, 13 и 14 августа 2016 г., ответчик ЕРМАКОВ проводил изучение, касавшееся определённой сети гостиниц, в которой проживали официальные лица Олимпиады, включая представителей МОК, TAS/CAS, WADA и USADA. Несколько минут ответчик ЕРМАКОВ также изучал маршрутизаторы, используемые этими гостиницами для доступа в WiFi и способы взлома этих маршрутизаторов, включая взлом пароля «грубой силой».

50. 19 августа 2016 г., примерно за 15 часов до убытия ответчиков МОРЕНЦА и СЕРЕБРЯКОВА из Рио-де-Жанейро, установленный представитель МОК по антидопингу использовал свои учётные данные для входа в базу данных ADAMS WADA с бразильского IP-адреса. Сообщник перехватил имя пользователя и пароль этого представителя МОК и впоследствии использовал его и другой набор учётных данных входа в ADAMS того же сотрудника, созданный специально для лиц, занимающихся противодействием допингу на олимпиаде в Рио-де-Жанейро, для получения неавторизованного доступа в базу данных ADAMS, а также медицинской и связанной с антидопингом информации, доступной для этих учётных записей. Более широкие компоненты базы данных ADAMS в ходе атаки скомпрометированы не были. Сообщники выполнили масштабный экспорт данных из сетей WADA 29 августа и 6 сентября 2016 г.

Спортивный арбитражный суд (TAS/CAS)

51. TAS/CAS является независимой организацией в Лозанне, Швейцария, которая занимается решением связанных со спортом юридических споров посредством арбитража. В данном качестве TAS/CAS был вовлечен в российский допинговый скандал, включая решение от 21 июля 2016 г. о приостановлении полномочий России в Международной федерации легкой атлетики и решение МОК от 24 июля 2016 г. о том, что федерации по видам спорта могут запретить российским спортсменам выступать в Рио-де-Жанейро с одобрения арбитра TAS/CAS. 26 июля 2016 г. TAS/CAS учредил специальный трибунал для решения споров на Олимпиаде в Рио-де-Жанейро, размещавшийся в гостинице в Рио-де-Жанейро, принадлежащей сети гостиниц, описанной выше, против которой проводились атаки ответчиком ЕРМАКОВЫМ.

52. 8 августа 2016 г. сообщники использовали тот же аккаунт электронной почты и фиктивное имя, которые были использованы для регистрации спуфового домена “wada-arna-org”, чтобы зарегистрировать второй домен “tas-cass.org”. Зарегистрированный домен ложно походил на реальный домен TAS/CAS: tas-cas.org.

53. Днём позже, 9 августа 2016 г., ответчики МАЛЫШЕВ и ЕРМАКОВ провели онлайн-разведку, атаковав почтовые адреса TAS/CAS, и совершили другие приготовления для рассылки фишинговых писем.

Антидопинговое агентство США (USADA)

54. USADA является национальной антидопинговой организацией США по олимпийским и паралимпийским видам спорта. USADA выполняет национальную антидопинговую программу, которая включает проведение проб спортсменов и также осуществляет надзор за исключениями для терапевтического использования для запрещённых веществ, работает согласно Всемирному антидопинговому кодексу и в координации с WADA и МОК. Как и WADA, USADA владеет большим количеством конфиденциальной информации относительно местоположения спортсменов США, истории и результатов их проб на допинг и терапевтические исключения. Головной офис USADA находится в Колорадо-Спрингс, штат Колорадо.

55. В период сговора, руководство USADA публично выражало озабоченность по поводу поддерживаемого государством допинга среди российских спортсменов и выступало за запрет на участие в олимпиаде в Рио-де-Жанейро российским спортсменам. Это включало совместную деятельность с CCES и другими национальными антидопинговыми агентствами в июле 2016 г. по координации запрета после ожидаемой публикации WADA доклада Макларена. USADA также открыто критиковала решение МОК от 24 июля 2016 г. не вводить полный запрет на участие российских спортсменов в олимпиаде в Рио-де-Жанейро, опубликовав заявление, что «решение относительно российского участия и обескураживающий беспорядок, остающийся в этом вопросе – это значительный удар по правам чистых спортсменов».

56. 2 августа 2016 г. ответчик ЕРМАКОВ проводил исследования USADA.

57. 14 августа 2016 г. сообщники начали деятельность по компрометации сети USADA, в том числе посредством SQL-внедрения на сайте USADA “ufcathlete.usada.org” со множественных IP-адресов (атаки с SQL-внедрением представляют собой хакерскую технику, которая включает печать команд в полях сайта чтобы воспрепятствовать его работе, похитить или получить неавторизованный доступ к базе данных). USADA также управляет антидопинговой программой для чемпионата единоборств UFC и, в частности, поддерживает опцию русского языка на сайте для атлетов UFC. Эти атаки, которые состояли из 24 227 попыток SQL-вторжений из 62 различных мест, продолжились с перерывами до 18 августа 2016 г. и использовали некоторую часть той же инфраструктуры, которая применялась для атак WADA в тот же временной промежуток. В атаках с SQL-внедрениями, как показывают логи USADA, хакеры пытались использовать функцию «смены языка» для переключения с английского на русский.

58. В конце августа 2016 г. высокопоставленный антидопинговый представитель USADA совершил поездку в Рио-де-Жанейро на олимпийские и паралимпийские игры. В это время представитель USADA работал в МПК, который единогласно отстранил Россию от официального участия в паралимпийских играх 2016 г. в Рио-де-Жанейро. Некоторое количество антидопинговых специалистов в Рио-де-Жанейро жили в гостинице, принадлежащей сети гостиниц, описанной выше, против которой проводились атаки ответчиком ЕРМАКОВЫМ. Во время своего там пребывания, представитель USADA использовал WiFi в гостинице и другие точки доступа WiFi в Рио-де-Жанейро для удалённого доступа в компьютерные системы USADA и ведения официальных дел посредством своих портативных электронных устройств.

59. 19 и 25 августа 2016 г. сообщники отправили фишинговые письма на личный аккаунт сотрудника, работавшего в совете директоров USADA. Письма содержали вредоносную ссылку, созданную при помощи того же аккаунта Bit.ly, который использовался для отправки фишинговых писем служащим WADA в августе 2016 г.

60. 6 сентября 2016 г., в то время когда представитель USADA был ещё в Рио-де-Жанейро, сообщники успешно похитили учетные данные его или её VPN аккаунта USADA и почтового ящика Office 365 Exchange, последний содержал все его или её адреса электронной почты. В это время аккаунт представителя USADA содержал более 90 000 сообщений и примерно 10 гигабайт данных, которые включали результаты проб спортсменов и прописанные медицинские препараты.

61. Сообщники последовательно попытались использовать учётные данные представителя USADA для получения неавторизованного доступа к 33 различным системам USADA между 7 и 14 сентября 2016 г. Эти попытки в основном были безуспешными.

Канадский центр этики в спорте (CCES)

62. CCES является национальной антидопинговой организацией Канады и осуществляет надзор за применением и управлением Антидопинговой программы Канады. CCES координирует пробы на допинг и анализы, обеспечивает исполнение Всемирного антидопингового кодекса и назначает терапевтические исключения спортсменам с соответствующими медицинскими показаниями. Головной офис CCES находится в Оттаве, Канада.

63. В период сговора руководство CCES открыто высказывалось против поддерживаемой государством программы допинга в России, вместе с USADA выступила в поддержку отстранения России от участия в олимпиаде в Рио-де-Жанейро и после неё. 19 сентября 2016 г. CCES опубликовал пресс-релиз, осуждающий компьютерный взлом WADA и информации о спортсменах в базе данных ADAMS, а также публичное обнародование такой информации.

64. В середине сентября 2016 г. высокопоставленный представитель CCES совершил поездку в Лозанну, Швейцария, на антидопинговую конференцию WADA. Мероприятия конференции и размещение было организовано в определённой гостинице в Лозанне (Отель в Лозанне 1), который предоставлял гостям WiFi. Во время поездки, представитель CCES пользовался ноутбуком, проживал в Отеле в Лозанне 1 и использовал сеть WiFi гостиницы для доступа в интернет и ведения официальных дел.

65. 18 сентября 2016 г., ответчики МОРЕНЕЦ и СЕРЕБРЯКОВ совершили поездку в Лозанну, Швейцария, ответчик СЕРЕБРЯКОВ проживал в Отеле в Лозанне 1, ответчик МОРЕНЕЦ остановился в отеле в непосредственной близости (Отель в Лозанне 2), который также предоставлял места гостям – специалистам по антидопингу. Обе гостиницы были зарезервированы на четыре ночи. Ответчики МОРЕНЕЦ и СЕРЕБРЯКОВ в то время имели оборудование для выездной или ближнего доступа компрометации WiFi.

66. 19 сентября 2016 г., когда представитель CCES проживал в Отеле в Лозанне 1 и подключался к сети WiFi гостиницы, ответчики МОРЕНЕЦ и СЕРЕБРЯКОВ вместе с соучастниками взломали сеть WiFi гостиницы для получения неавторизованного доступа к ноутбуку представителя CCES. Используя данный доступ, сообщники получили электронные письма представителя CCES и разместили, или попытались разместить, вредоносное ПО, а именно Gamefish, X-agent, X-Tunnel, Remcomsvc и Responder.exe, на ноутбуке.

67. 20 сентября 2016 г., находясь в Отеле в Лозанне 1, представитель CCES проверил папку «Отправленное» на своём ноутбуке. В папке он или она обнаружил сообщение главному медицинскому работнику другой международной спортивной организации, которое он или она никогда не составлял и не посылал. В сообщении имелось несколько явных типографских ошибок и неточная имитация поля подписи из сотового телефона представителя CCES: “Sent from my SamsunCopenhagen” (отправлено с моего СамсунКопенгаген). В сообщении также было то, что оказалось вредоносной ссылкой.

68. Начиная с 20 сентября 2016 г., сообщники, используя официальные учётные данные CCES, через ноутбук представителя CCES проникли в компьютерную сеть CCES в Канаде. Сообщники поддерживали доступ и установили инструменты и вредоносное ПО Gamefish, X-agent и Remcomsvc в сети CCES как минимум до 24 октября 2016 г, пока CCES не отключила онлайновый режим сети.

69. Судебные свидетельства, полученные от CCES, показали, что сообщники использовали файл с именем “vsc.exe”, который являлся инструментом для извлечения хешированных паролей из компьютерной сети жертвы. Анализ метаданных данного инструмента выявил, что он был собран ответчиком ДМИТРИЕМ СЕРГЕЕВИЧЕМ БАДИНЫМ.

Международная ассоциация легкоатлетических федераций (IAAF)

70. IAAF является международной спортивной федерацией, управляющей соревнованиями по лёгкой атлетике и соответствующим стандартизованным техническим оборудованием и официальными мировыми рекордами. В период сговора в IAAF работало антидопинговое управление и персонал, которые были трансформированы в новое «Отделение чистоты лёгкой атлетики» (“Athletics Integrity Unit” – AIU) в апреле 2017 г. Ещё до создания AIU, антидопинговый персонал IAAF нес ответственность за все аспекты антидопинговой программы для спортсменов международного уровня, включая обучение, пробы, сбор сведений, расследования, управление результатами, обвинения и жалобы. Головной офис IAAF располагается в княжестве Монако.

71. 13 ноября 2015 г., сразу после первого доклада WADA, совет IAAF временно приостановил членство Всероссийской легкоатлетической федерации (ВЛАФ) в ответ на обвинения в поддерживаемом на государственном уровне допинге в России. 21 июля 2016, TAS/CAS поддержал приостановку членства ВЛАФ и российские легкоатлеты были отстранены от Олимпиады 2016 г.в Рио-де-Жанейро. С того времени приостановка членства в IAAF продолжала действовать, в частности потому, что ВЛАФ и российские спортивные чиновники отказались признать выводы доклада Макларена.

72. С 19 по 24 января 2017 г., за три недели до того, как IAAF должна была опубликовать рекомендацию по восстановлению ВЛАФ, сообщники взломали компьютеры как минимум четырёх представителей IAAF, включая главы антидопингового управления IAAF. Конкретно, с помощью вредоносного ПО, размещённого в сети IAAF, в том числе через X-agent, сообщники могли отслеживать результаты кейлоггинга, осуществлять мониторинг конференций по Скайпу и получать доступ к каталогам файлов. До этих конкретных событий, инфраструктура контроля и управления X-agent в сети IAAF осуществлялась с IP-адреса, часто используемого МАЛЫШЕВЫМ.

Ассоциация международных футбольных федераций (FIFA)

73. FIFA является международной спортивной федерацией, управляющей футболом. В период сговора, в FIFA действовало медицинское и антидопинговое отделение, которое напрямую занималось антидопинговыми программами для всех соревнований, проводимых FIFA через мировую сеть представителей по антидопингу. Головной офис FIFA находится в Цюрихе, Швейцария.

74. Второй, более подробный доклад, выпущенный WADA 9 декабря 2016 г. (второй доклад Макларена) содержал свидетельства, что российские футболисты могут быть замешаны в допинговом скандале с поддержкой на государственном уровне. В результате, FIFA начала расследование.

75. Как минимум с 6 декабря 2016 г. по 2 января 2017 г. сообщники взломали компьютер, принадлежащий главе медицинского и антидопингового отделения FIFA. Конкретно, с помощью вредоносного ПО, внедрённого в компьютер, в том числе через X-agent, сообщники загрузили более 100 документов, относящихся к первому и второму докладу Макларена, включая подтверждающие доказательства, документы по стратегии и антидопинговой политике FIFA, лабораторные результаты, медицинские записи, контракты с врачами и медицинскими лабораториями, информацию о процедурах медицинских тестов и терапевтических исключениях. До этих конкретных событий, инфраструктура контроля и управления X-agent осуществлялась с IP-адреса, часто используемого МАЛЫШЕВЫМ.

Операции по воздействию и дезинформации с использованием похищенной информации

76. Начиная примерно с 1 сентября 2016 г. и продолжая в различных эпизодах до мая 2018 г., сообщники, ложно называя себя хакерской группой Fancy Bears’ Hack Team, использовали онлайн-аккаунты и другую инфраструктуру, приобретенную и управляемую, как минимум, частично, сообщниками в воинской части ГРУ 74455, для публикации похищенных данных WADA, USADA, CCES, TAS/CAS, IAAF и FIFA, а также данных, которые, по всей видимости, были похищены в других 35 антидопинговых агентствах или спортивных организациях. Такие данные были доступны и просматривались резидентами Западного округа Пенсильвания.

Обнародование похищенной информации

77. Домены fancybears.org и fancybears.net были зарегистрированы 1 сентября 2016 г. 12 сентября 2016 г. Данные, похищенные сообщниками из WADA и из её базы данных ADAMS, включая медицинскую информацию по отдельным спортсменам и частную офисную электронную переписку, впервые появились на fancybears.net.. Несмотря на то, что изначально целью были американские спортсмены, последующие публикации украденных данных включали записи о почти 250 спортсменах из 30 стран. Эта информация по спортсменам из WADA включала историю проб и терапевтические исключения спортсмена и резидента Западного округа Пенсильвания. Многие из документов WADA, опубликованные сообщниками, неточно отражали оригинальную форму. На fancybears.net были перечислены отдельные спортсмены с сортировкой по национальности и виду спорта, по одному было указано, что он страдает такими персональными диагнозами, как «дефицитарное расстройство внимания», «наркозависимость», «несахарный диабет» или «сосудистый коллапс». Как пример, была опубликована похищенная запись об одном спортсмене с указанием его даты рождения, вида спорта, национальности, ежедневной дозы и формы приёма прописанного терапевтического исключения, данные лечащего врача и результаты последней пробы (мочи).

78. Примерно 6 октября 2016 г. электронная переписка и данные, которые сообщники похитили в USADA, были опубликованы на fancybears.net. Записи включали персональную медицинскую информацию, такую как истории проб и терапевтические исключения по многим спортсменам, включая спортсмена и резидента Западного округа Пенсильвания.

79. 13 декабря 2016 г. электронная переписка и данные, которые сообщники похитили в сети CCES, были опубликованы на fancybears.net.

80. Примерно 22 июня и 5 июля 2017 г. электронная переписка и данные, которые сообщники похитили в сети IAAF, были опубликованы на fancybears.net, в том числе письма, касающиеся допинговых нарушений нероссийских спортсменов.

81. 28 августа 2017 г. электронные письма и данные, которые сообщники похитили в сети FIFA, были опубликованы на fancybears.net, в том числе список игроков, которые принимали терапевтические исключения перед чемпионатом мира 2010 г., список проваленных тестов и переписка между FIFA и специалистами по антидопингу.

Поддержка сообщниками кампании в СМИ

82. Сообщники публиковали похищенную информацию для достижения одной из целей сговора, а именно, ослабить и обвинить в ответ международных антидопинговых официальных лиц, которые выявили поддерживаемый правительством России допинг российских спортсменов на зимней олимпиаде в Сочи в 2014 г. и на других соревнованиях.

83. В некоторых эпизодах, в постах и других сообщениях Fancy Bears’ Hack Team повторялись или поддерживались темы, уже поднимавшиеся в российских правительственных источниках. Ниже приведены примеры официальных российских заявлений относительно выводов расследования:

- 2 августа 2016 г. президент олимпийского комитета России заявил, что «[мы] являемся свидетелями прямого вмешательства политики в спорт»;

- 21 августа 2017 г., российский министр спорта и президент олимпийского комитета России в совместном письме в МОК указали, что «с проблемой допинга сталкивается не только Россия»; и

- Примерно 11 февраля 2018 г. министр иностранных дел России заявил, что обвинения в поддерживаемом на государственном уровне допинге были инициированы Соединёнными Штатами, «потому что они не могут победить нас честно».

84. Fancy Bears’ Hack Team, на fancybears.net делала подобные дезориентирующие заявления, такие как:

- «Раскрыт тайный заговор представителей американского и канадского спорта»; и

- Канада и США «пытались решить свои политические интересы под предлогом борьбы за чистый спорт»;

- «У нас есть доказательства, что американские спортсмены принимают допинг»; и

- «WADA перестала быть надёжной антидопинговой организацией, которой можно доверять, поскольку её руководство и руководители [национальных антидопинговых организаций] следуют англо-саксонским политическим планам».

85. Между 12 сентября 2016 г. и как минимум 17 января 2018 г., сообщники координировали усилия по привлечению внимания СМИ к этим утечкам посредством кампании превентивного распространения с помощью публичных постов в соцсетях. Во время этого периода, аккаунты Twitter @fancybears и @fancybearHT напрямую отправляли сообщения, продвигающие похищенную информацию, в адрес примерно 116 журналистов по всему миру.

86. Таким же образом, между 19 сентября 2016 г. и 20 июля 2018 г., сообщники, используя персонаж Fancy Bears’ Hack Team, обменялись электронными письмами с примерно 70 журналистами по всему миру. Единственным условием, поставленным сообщниками, было то, чтобы журналисты в своих статьях ссылались на Fancy Bears’ Hack Team и отправили ссылку на статью сообщникам. В некоторых случаях, журналисты настаивали на и получали обещания эксклюзивности в предоставлении данных, один из таких журналистов пытался договориться о праве первого выбора в отношении всех будущих утечек и активно предлагал формы, с помощью которых сообщники могли бы осуществлять поиск в украденных материалах на предмет документов, представляющих интерес для этого журналиста (например, ключевые слова).

87. После публикации статей, сообщники использовали учётные записи Fancy Bears’ Hack Team в социальных сетях для привлечения внимания к статьям, явно стараясь расширить охват и воздействие своих сообщений.

Организация по запрещению химического оружия (ОЗХО)

88. ОЗХО является органом, следящим за исполнением Конвенции о химическом оружии от 1997 г. и включает193 страны-участника, в том числе США. 7 апреля 2018 г. исполнительный совет ОЗХО собрался в головном офисе в Гааге для обсуждения применения токсичного химического оружия в Сирии. Также в апреле 2018, включая примерно 11и 12 апреля, ОЗХО передало заявление относительно расследования от 4 марта 2018г. об отравлении химическим веществом нервнопаралитического действия бывшего офицера ГРУ и другого лица русской национальности в Великобритании.

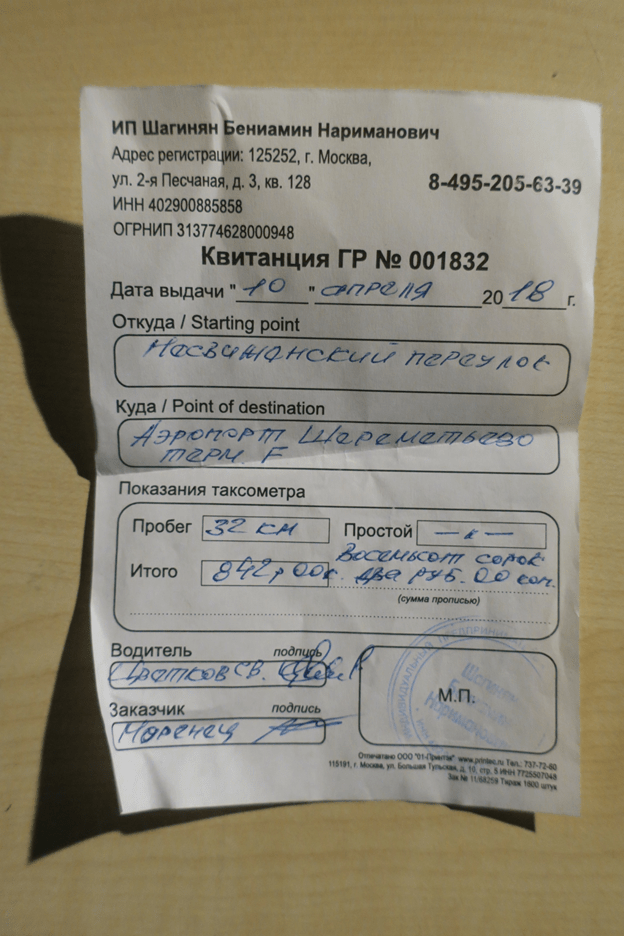

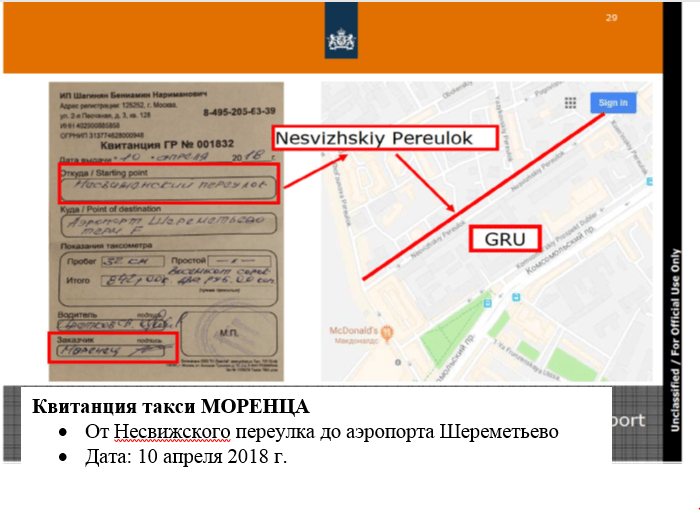

89. 10 апреля 2018 г., ответчики АЛЕКСЕЙ СЕРГЕЕВИЧ МОРЕНЕЦ, ЕВГЕНИЙ МИХАЙЛОВИЧ СЕРЕБРЯКОВ, ОЛЕГ МИХАЙЛОВИЧ СОТНИКОВ и АЛЕКСЕЙ ВАЛЕРЬЕВИЧ МИНИН, все с использованием российских дипломатических паспортов, совершили выезд в Гаагу, Нидерланды, для проведения очередной операции на месте. Согласно найденной квитанции такси на имя МОРЕНЦА, перед вылетом из Москвы 10 апреля 2018 г., он совершил поездку на такси от Несвижского переулка, расположенного у тыльного выхода штаба войсковой части ГРУ 26165, непосредственно в аэропорт Шереметьево (см. дополнение С).

90. По прибытии в Нидерланды, установленное официальное лицо из российского посольства сопроводило ответчиков МОРЕНЦА, СЕРЕБРЯКОВА, СОТНИКОВА и МИНИНА через таможню. Все четверо позже зарегистрировались в гостинице, расположенной по соседству с офисом ОЗХО в Гааге.

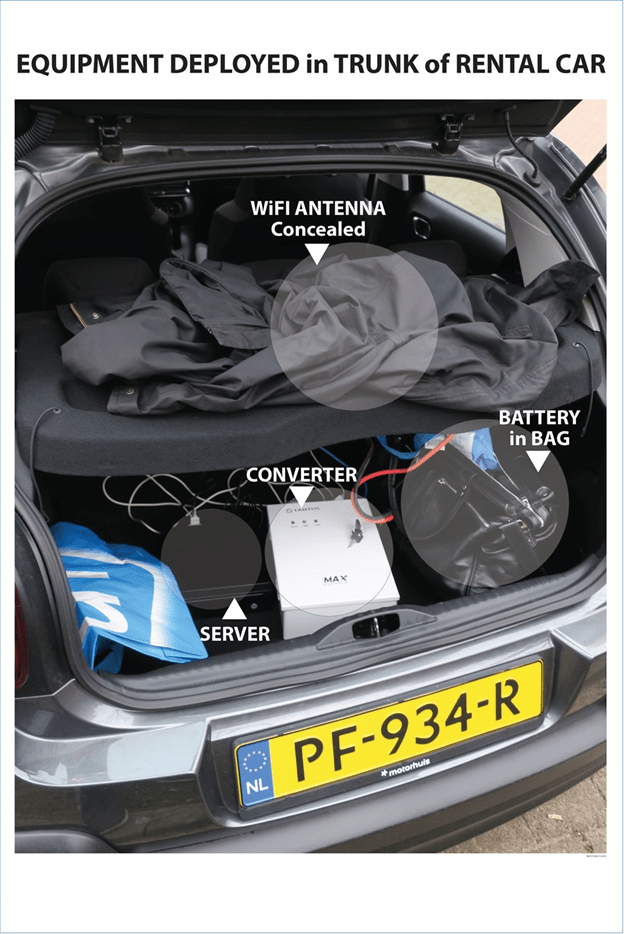

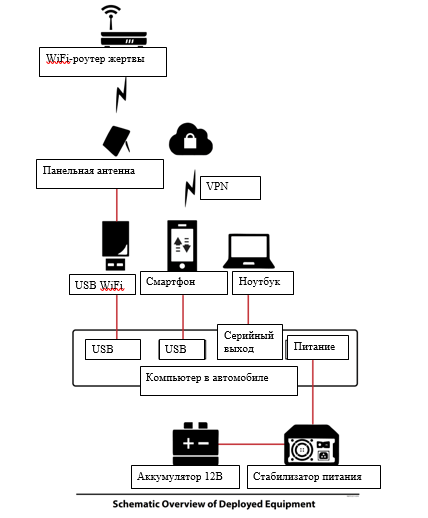

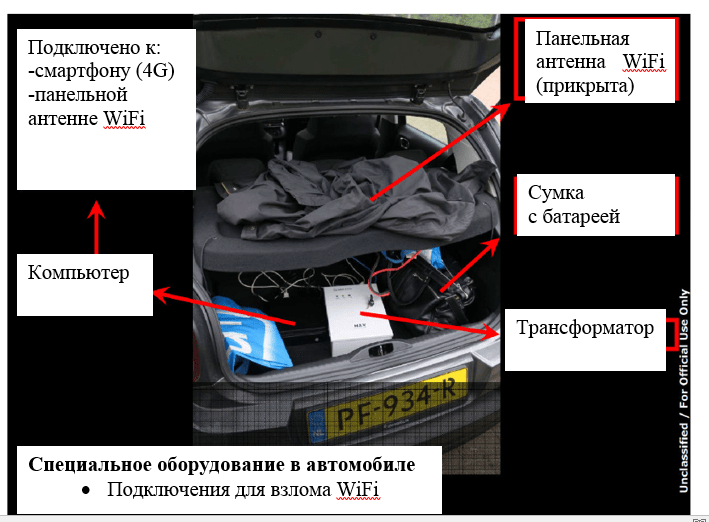

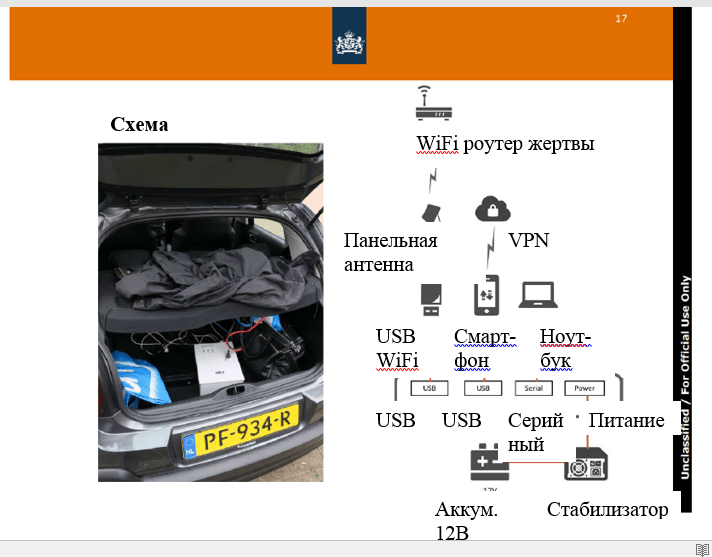

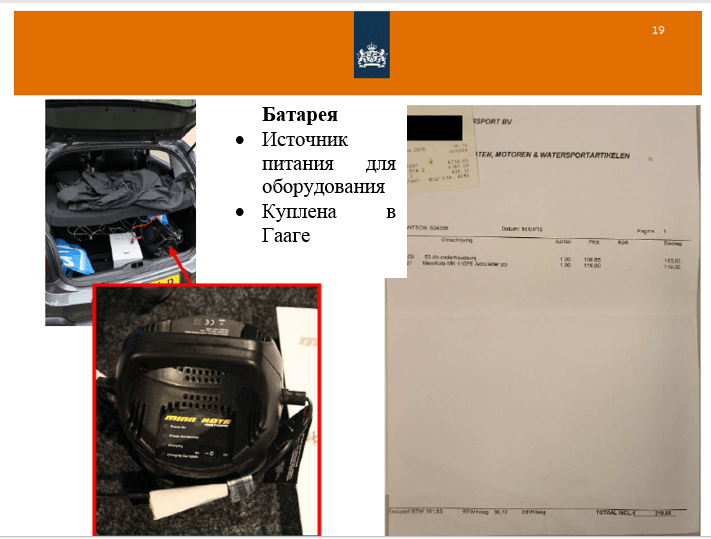

91. 11 апреля 2018 г. ответчики СОТНИКОВ и МИНИН арендовали машину и позже собрали и спрятали техническое хакерское оборудование в багажнике автомобиля. Техническое оборудование обладало рядом возможностей, в том числе возможностью удалённого скрытого перехвата сигналов WiFi, а также сбора учётных данных пользователей WiFi. На следующий день все четверо ответчиков зарегистрировались во второй гостинице, расположенной по соседству с офисом ОЗХО в Гааге.

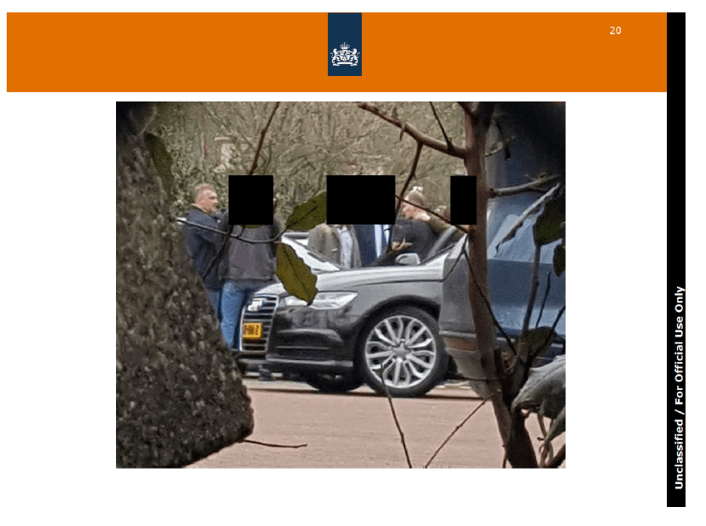

92. 13 апреля 2018 г., ответчики МОРЕНЕЦ, СЕРЕБРЯКОВ, СОТНИКОВ и МИНИН припарковали арендованный автомобиль рядом со зданием ОЗХО, с багажником, направленным на ОЗХО (см. дополнение D).

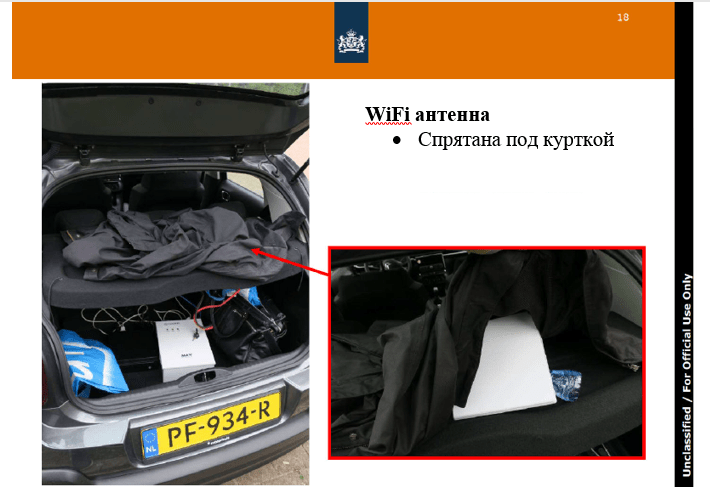

Хакерское оборудование было развёрнуто вместе с антенной (прикрытой курткой), нацелено на соседний офис ОЗХО и настроено таким образом, чтобы им можно было управлять либо через подключённый ноутбук, либо через удалённое соединение 4G (см. дополнение Е).

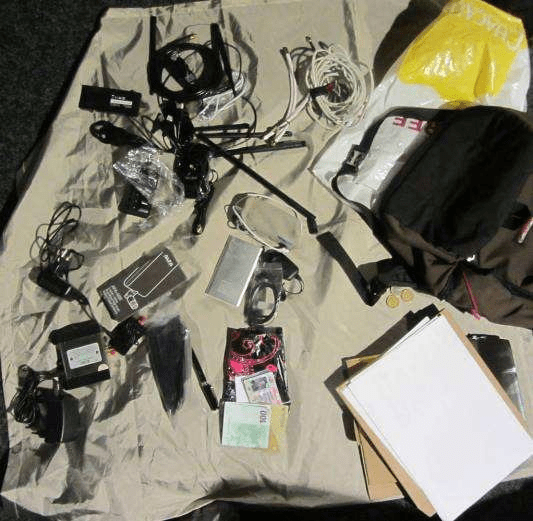

93. После того, как ГРУ активировало оборудование, нидерландская служба разведки (Militaire Inlichtingen en Veiligheidienst или MIVD) прервала операцию команды ГРУ. В результате, сообщники оставили своё оборудование, включая рюкзак СЕРЕБРЯКОВА. В рюкзаке находилось дополнительное техническое оборудование, которое команда могла также использовать для скрытого перехвата сигналов и трафика WiFi, включая WiFi Pineapple (см. дополнение F).

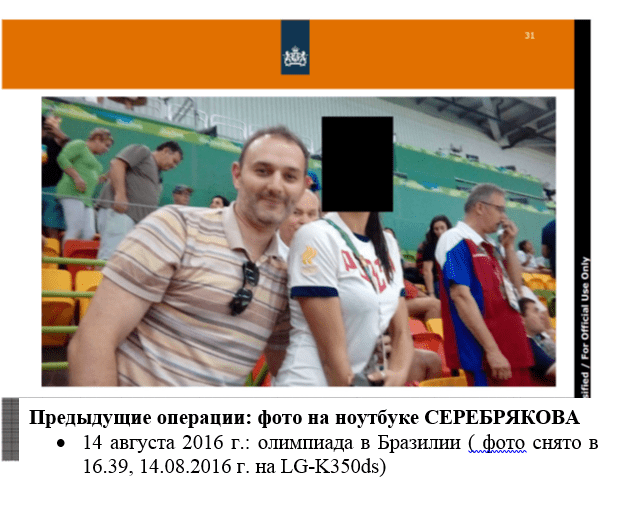

Как минимум один элемент оборудования, которым владел ответчик СЕРЕБРЯКОВ, содержал технические данные, указывающие на то, что он использовался для подключения к сети WiFi в Отелях в Лозанне 1 и 2, где ответчики МОРЕНЕЦ и СЕРЕБРЯКОВ останавливались во время поездки в Швейцарию с 20 по 22 сентября 2016 г. (даты, когда они проводили взлом WiFi ноутбука высокопоставленного лица CCES в том же отеле), а также во многих других местах в мире, включая гостиницу в Куала-Лумпур, Малайзия, в декабре 2017 г. В оборудовании ответчика СЕРЕБРЯКОВА также было обнаружено его изображение на летних олимпийских играх в Рио-де-Жанейро 14 августа 2016 г. (см. дополнение G).

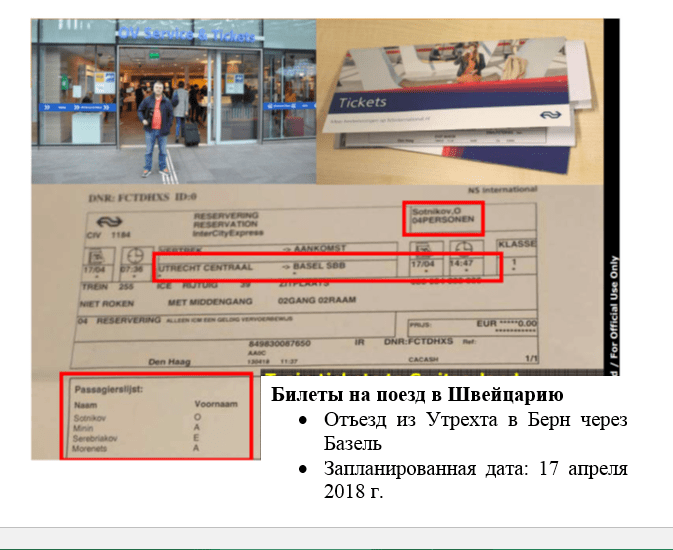

94. Другие данные в оборудовании ответчика СЕРЕБРЯКОВА указывают на то, что он выполнял онлайн-запросы по Швейцарской химической лаборатории Шпиц, аккредитованной лаборатории ОЗХО, занимающейся анализом боевых химических веществ, включая химическое вещество, которое власти Великобритании связывают с отравлением бывшего офицера ГРУ в Великобритании. Ответчики МОРЕНЕЦ, СЕРЕБРЯКОВ, СОТНИКОВ и МИНИН ранее приобрели билеты на поезд из Гааги в Берн, Швейцария, на 17 апреля 2018 г, чтобы продолжить свою оперативную деятельность, атаковав лабораторию Шпиц.

НОРМАТИВНЫЕ ЗАЯВЛЕНИЯ

95. Начиная как минимум с или примерно в 2014 г. и продолжая как минимум или примерно до мая 2018 г., точные даты неизвестны Большому жюри, в западном округе Пенсильвания и иных местах, ответчики АЛЕКСЕЙ СЕРГЕЕВИЧ МОРЕНЕЦ, ЕВГЕНИЙ МИХАЙЛОВИЧ СЕРЕБРЯКОВ, ИВАН СЕРГЕЕЕВИЧ ЕРМАКОВ, АРТЁМ АНДРЕЕВИЧ МАЛЫШЕВ, ДМИТРИЙ СЕРГЕЕВИЧ БАДИН, ОЛЕГ МИХАЙЛОВИЧ СОТНИКОВ и АЛЕКСЕЙ ВАЛЕРЬЕВИЧ МИНИН умышленно и преднамеренно объединились, действовали сообща, вошли в сговор и договорились вместе друг с другом и иными известными и неизвестными Большому жюри лицами, с целью совершения преступления против Соединённых Штатов, а именно:

- преднамеренного доступа к компьютеру без авторизации и превышая разрешенный доступ, и получения таким образом информации с защищенного компьютера с целью реализации преступного и неправомерного деяния в нарушение законов Содружества Пенсильвании, конкретно, нарушение норм общего права посредством вторжения в частную жизнь, где стоимость информации составила и если бы деяние было завершено, превысила 5000 долларов США, в нарушение раздела 18 Свода законов США, частей 1030 (а)(2)(С) и 1030 (с)(2)(В);

- осуществления передачи программы, информации, кода и команды и, в результате такого поведения, причинения ущерба без авторизации защищённому компьютеру, и где преступление стало причиной и, если бы было завершено, могло стать причиной ущерба, составляющего общую сумму в 5000 долларов США, как минимум, одному лицу в период одного года от соответствующего воздействия на защищённый компьютер, и ущерба, нанесенного как минимум десяти защищённым компьютерам в течение периода одного года, в нарушение раздела 18 Свода законов США, частей 1030 (а)(5)(А) и 1030 (с)(4)(В); и,

Всё в нарушение раздела 18 Свода законов США, части 371.

СТАТЬЯ ВТОРАЯ

(Мошенничество с использованием электронных средств)

Большое жюри далее обвиняет:

96. Заявления, содержащиеся в параграфах с 1 по 94 данного обвинения повторяются, повторно заявляются и включаются путём отсылки, как если бы они были указаны здесь.

СООБЩНИКИ И ИХ ЦЕЛИ

97. Как минимум примерно с 2014 г., и, продолжая таким образом до и примерно апреля 2018 г., в Западном округе Пенсильвания и иных местах, ответчики АЛЕКСЕЙ СЕРГЕЕВИЧ МОРЕНЕЦ, ЕВГЕНИЙ МИХАЙЛОВИЧ СЕРЕБРЯКОВ, ИВАН СЕРГЕЕЕВИЧ ЕРМАКОВ, АРТЁМ АНДРЕЕВИЧ МАЛЫШЕВ, ДМИТРИЙ СЕРГЕЕВИЧ БАДИН, ОЛЕГ МИХАЙЛОВИЧ СОТНИКОВ и АЛЕКСЕЙ ВАЛЕРЬЕВИЧ МИНИН умышленно и сознательно объединились, действовали сообща, вошли в сговор и договорились с целью совершения преступления против Соединённых Штатов, а именно мошенничества с использованием электронных средств, в нарушение статей раздела 18 Свода законов США, части 1343, так:

ответчики АЛЕКСЕЙ СЕРГЕЕВИЧ МОРЕНЕЦ, ЕВГЕНИЙ МИХАЙЛОВИЧ СЕРЕБРЯКОВ, ИВАН СЕРГЕЕЕВИЧ ЕРМАКОВ, АРТЁМ АНДРЕЕВИЧ МАЛЫШЕВ, ДМИТРИЙ СЕРГЕЕВИЧ БАДИН, ОЛЕГ МИХАЙЛОВИЧ СОТНИКОВ и АЛЕКСЕЙ ВАЛЕРЬЕВИЧ МИНИН вместе с сообщниками, умышленно разработав или намереваясь разработать схему и способ мошенничества и отъёма собственности посредством фиктивных и мошеннических требований, представлений и обещаний, передавали или создавали условия для передачи, электронными средствами внутренней и внешней торговли, определённых надписей, знаков, сигналов и изображений, с целью осуществления таковой схемы и способа.

98. А именно, целью сговора было получение неавторизованного доступа к компьютерным сетям Электрической компании Уэстингхауз (WEC), Антидопингового агентства США (USADA), Всемирного антидопингового агентства (WADA) и Канадского центра по этике в спорте (CCES), а также к личным и деловым аккаунтам электронной почты их соответствующих сотрудников, с целью похитить учётные данные для входа и пароли, электронную переписку, персонально идентифицируемую информацию, конфиденциальную медицинскую информацию международных спортсменов, личную информацию, данные, собственность и другую ценную информацию, посредством ложных и мошеннических требований, для продвижения интересов Российской Федерации.

99. С целью получения неавторизованного доступа к учетным записям электронной почты и компьютерным сетям жертв, ответчики ИВАН СЕРГЕЕЕВИЧ ЕРМАКОВ, АРТЁМ АНДРЕЕВИЧ МАЛЫШЕВ, АЛЕКСЕЙ СЕРГЕЕВИЧ МОРЕНЕЦ и ЕВГЕНИЙ МИХАЙЛОВИЧ СЕРЕБРЯКОВ, вместе со своими сообщниками, создавали и передавали, внутренними и внешними средствами, фишинговые электронные письма для атаки на жертв. Фишинговые электронные письма были созданы выглядящими, как настоящие, чтобы заставить жертву-получателя открыть письмо и нажать на вредоносное приложение или ссылку, которая, после нажатия, позволяла сообщникам похитить учётные данные жертвы и получить доступ к сетям жертвы. Вредоносные ссылки содержали «спуфовые», или имитирующие, домены, похожие на настоящие сайты, ассоциируемые с организациями жертв. Например, сообщники зарегистрировали домен “Westinqhousenuclear” 10 декабря 2014 г., “wada-awa.org” 3 августа 2016 г. и “wada-arna.org” и “tas-cass.org” 8 августа 2016 г. и позже использовали эти спуфовые домены при реализации мошеннической схемы.

Всё в нарушение раздела 18 Свода законов США, частей 1349 и 3559(g)(1).

СТАТЬИ С ТРЕТЬЕЙ ПО СЕДЬМУЮ

(Мошенничество с применением электронных средств)

Большое жюри далее обвиняет:

100. Заявления, содержащиеся в параграфах с 1 по 94 данного обвинения повторяются, повторно заявляются и включаются путём отсылки, как если бы они были указаны здесь.

101. В или примерно в даты, указанные ниже, в Западном округе Пенсильвания и иных местах, ответчик ИВАН СЕРГЕЕЕВИЧ ЕРМАКОВ, разработав или намереваясь разработать схему и способ мошенничества и отъёма собственности посредством фиктивных и мошеннических требований, представлений и обещаний, передавал или создавал условия для передачи, электронными средствами внутри и вне США, определённых надписей, знаков, сигналов и изображений, с целью осуществления таковой схемы и способа; а именно, ответчик умышленно передавал фишинговые письма, выглядевшие, как настоящие, которые содержали вредоносные ссылки Bit.ly на личные адреса электронной почты жертв, указанных ниже, все являются сотрудниками Электрической компании Уэстингхауз (WEC), примерно в даты, указанные ниже, с намерением получить учётные данные жертв, каждая такая передача составляет отдельную статью данного обвинительного акта:

| Статья | Прибл.дата | Жертва | Ссылка Bit.ly | Аккаунт Bit.ly |

| 3 | 24 декабря 2014 г. | A | http:/bit.ly/16Q0fWb | activqwe |

| 4 | 24 декабря 2014 г. | B | http:/bit.ly/1xb8Efq | activqwe |

| 5 | 24 декабря 2014 г. | C | http:/bit.ly/13vFZqx | activqwe |

| 6 | 17 января 2015 г. | D | http:/bit.ly/1CiXN3W | activqwe |

| 7 | 17 января 2015 г. | E | http:/bit.ly/1Cz3Fqk | activqwe |

Всё в нарушение раздела 18 Свода законов США, частей 1343 и 2.

СТАТЬИ ВОСЬМАЯ И ДЕВЯТАЯ

(Кража идентификационных данных с отягчающими обстоятельствами)

Большое жюри далее обвиняет:

102. Заявления, содержащиеся в параграфах с 1 по 94 данного обвинения повторяются, повторно заявляются и включаются путём отсылки, как если бы они были указаны здесь.

103. Начиная как минимум с ноября 2014 г. и продолжая как минимум до сентября 2016 г. в Западном округе Пенсильвания и иных местах, ответчики АЛЕКСЕЙ СЕРГЕЕВИЧ МОРЕНЕЦ, ЕВГЕНИЙ МИХАЙЛОВИЧ СЕРЕБРЯКОВ, ИВАН СЕРГЕЕЕВИЧ ЕРМАКОВ, АРТЁМ АНДРЕЕВИЧ МАЛЫШЕВ и ДМИТРИЙ СЕРГЕЕВИЧ БАДИН, при содействии и поддержке других известных и неизвестных Большому жюри лиц, умышленно передавали, владели и использовали без законных оснований, средства идентификации другого лица во время и в отношении преступного деяния, указанного в разделе 18 Свода законов США, часть 1028A(с), а именно сговора с целью совершения мошенничества с использованием электронных средств, в нарушение раздела 18 Свода законов США, части 1349, зная, что средство идентификации принадлежало другому реальному лицу, которое работало в интересах атакованных организаций-жертв: Электрической компании Уэстингхауз и Антидопингового агентства США (USADA).

| Статья | Приблиз. дата | Орг.-жертва | Средство идентификации |

| 8 | С ноября 2014 г. по январь 2015 г. | WEC | Имя пользователя и пароль аккаунтов нескольких сотрудников |

| 9 | 6 сентября 2016 г. | USADA | Учетные данные входа представителя USADA |

В нарушение раздела 18 Свода законов США, части 1028(а)(1), 1028(с)(4) и 2.

СТАТЬЯ ДЕСЯТАЯ

(Сговор в целях отмывания денег)

Большое жюри далее обвиняет:

104. Заявления, содержащиеся в параграфах с 1 по 94 данного обвинения повторяются, повторно заявляются и включаются путём отсылки, как если бы они были указаны здесь.

105. Для обеспечения покупки инфраструктуры, используемой в их хакерской деятельности – атаках на антидопинговые и иные связанные со спортом организации и публикациях похищенных документов – ответчики АЛЕКСЕЙ СЕРГЕЕВИЧ МОРЕНЕЦ, ЕВГЕНИЙ МИХАЙЛОВИЧ СЕРЕБРЯКОВ, ИВАН СЕРГЕЕЕВИЧ ЕРМАКОВ, АРТЁМ АНДРЕЕВИЧ МАЛЫШЕВ, ДМИТРИЙ СЕРГЕЕВИЧ БАДИН, ОЛЕГ МИХАЙЛОВИЧ СОТНИКОВ и АЛЕКСЕЙ ВАЛЕРЬЕВИЧ МИНИН, вместе с сообщниками, известными и неизвестными, вступили в сговор с целью отмывания денег посредством сети транзакций, основанных на использовании очевидной анонимности криптовалют, таких как биткойн.

106. Хотя сообщники проводили транзакции в различных валютах, включая доллары США, они в основном использовали биткойн при приобретении серверов, регистрации доменов и другого рода осуществлении платежей при реализации хакерской деятельности. Многие из этих платежей обрабатывались компаниями, расположенными в США и предоставлявшими услуги по обработке платежей компаниям хостинга, регистратором доменов и другим поставщикам, как иностранным, так и местным. Использование биткойна позволило сообщникам избежать непосредственных отношений с традиционными финансовыми институтами, что дало возможность уклониться от более тщательной проверки их идентификации и источников средств.

107. Все транзакции с биткойном добавляются в публичный регистр под названием «блокчейн», но блокчейн идентифицирует стороны каждой транзакции только по буквенно-цифровым кодам, известным как биткойн-адреса. Во избежание создания в дальнейшем документальных свидетельств своих приобретений, сообщники покупали инфраструктуру с сотен различных аккаунтов электронной почты, в некоторых случаях используя новый аккаунт для каждой покупки. Сообщники использовали выдуманные имена и адреса, чтобы скрыть свои личности и связь с Россией и Российским правительством. Например, домены wada-arna.org, tas-cass.org и соответствующий виртуальный частный сервер были зарегистрированы и оплачены с использованием фиктивного имени “Beula Town”.

108. Сообщники использовали несколько специальных аккаунтов электронной почты для отслеживания основной информации по сделкам с биткойнами и для обеспечения оплаты продавцам в биткойнах. Один из этих специальных аккаунтов получил сотни платежей в биткойнах с примерно 100 различных адресов электронной почты. Например, примерно 8 августа 2016 г., на акккаунт поступила инструкция «пожалуйста, отправьте точно 0,012684 биткойна» на указанный тридцатичетырёхзначный биткойн-адрес. Некоторое время спустя, транзакция, соответствующая непосредственно этим инструкциям, была добавлена в блокчейн.

109. Иногда, сообщники проводили биткойн-платежи с использованием тех же компьютеров, с помощью которых они вели хакерские действия, включая создание и отправку фишинговых писем.

110. Сообщники частично финансировали покупки компьютерной инфраструктуры для хакерской деятельности посредством «майнинга» биткойнов. Частные лица и организации могут майнить биткойны, позволяя использовать вычислительные мощности своих компьютеров для верификации и записи платежей в публичном регистре биткойна, за данные услуги они вознаграждаются произведёнными биткойнами. Пул биткойнов, созданный посредством майнинга компьютеров ГРУ, к примеру, использовался для оплаты американской компании за регистрацию домена wada-arna.org через обработку платежа компанией, расположенной в США.

111. Сообщники использовали ту же самую финансовую структуру – и в некоторых случаях, тот же самый пул фондов – для приобретения ключевых аккаунтов, серверов и доменов, использовавшихся в хакерской деятельности против антидопинга. К примеру, сообщники использовали тот же пул биткойнов для финансирования двух операторов, которые, в свою очередь, зарегистрировали домены wada-arna.org (для атак WADA), tas-cass.org (для атак TAS/CAS) и домены upmonserv.net и appexrv.com, использовавшиеся для управления вредоносным ПО X-agent, внедренным в сеть CCES.

НОРМАТИВНЫЕ ЗАЯВЛЕНИЯ

112. Начиная как минимум с или примерно в 2015 г. по 2016 г., в Западном округе Пенсильвания и иных местах, ответчики АЛЕКСЕЙ СЕРГЕЕВИЧ МОРЕНЕЦ, ЕВГЕНИЙ МИХАЙЛОВИЧ СЕРЕБРЯКОВ, ИВАН СЕРГЕЕЕВИЧ ЕРМАКОВ, АРТЁМ АНДРЕЕВИЧ МАЛЫШЕВ, ДМИТРИЙ СЕРГЕЕВИЧ БАДИН, ОЛЕГ МИХАЙЛОВИЧ СОТНИКОВ и АЛЕКСЕЙ ВАЛЕРЬЕВИЧ МИНИН, вместе с другими лицами, известными и неизвестными Большому жюри, умышленно и преднамеренно вступили в сговор, с целью перемещения, передачи и перевода денежных инструментов и средств в место в США из места или посредством места вне США, с намерением исполнения определённой незаконной деятельности, а именно, нарушения раздела 18 Свода законов США, части 1030, и нарушения раздела 18 Свода законов США, части 1956(а)(2)(А).

Всё в нарушение раздела 18 Свода законов США, части 1956(h).

ТРЕБОВАНИЕ КОНФИСКАЦИИ ИМУЩЕСТВА

113. Заявления, содержащиеся в статьях с первой по десятую данного обвинительного акта включаются путём отсылки, как если бы они были указаны здесь с целью заявить о конфискации в уголовном порядке в соответствии с разделом 18 Свода законов США, частей 982(а)(2)(В) и 1030 (i)(1)(А).

114. В результате совершения преступлений, указанных в статье первой, ответчики АЛЕКСЕЙ СЕРГЕЕВИЧ МОРЕНЕЦ, ЕВГЕНИЙ МИХАЙЛОВИЧ СЕРЕБРЯКОВ, ИВАН СЕРГЕЕЕВИЧ ЕРМАКОВ, АРТЁМ АНДРЕЕВИЧ МАЛЫШЕВ, ДМИТРИЙ СЕРГЕЕВИЧ БАДИН, ОЛЕГ МИХАЙЛОВИЧ СОТНИКОВ и АЛЕКСЕЙ ВАЛЕРЬЕВИЧ МИНИН использовали следующее для совершения или обеспечения совершения указанных преступлений (здесь и далее в общем именуемое как «Имена предметных доменов»): fancybear.net и fancybear.org.

115. Соединённые Штаты настоящим уведомляют ответчиков АЛЕКСЕЯ СЕРГЕЕВИЧА МОРЕНЦА, ЕВГЕНИЯ МИХАЙЛОВИЧА СЕРЕБРЯКОВА, ИВАНА СЕРГЕЕЕВИЧА ЕРМАКОВА, АРТЁМА АНДРЕЕВИЧА МАЛЫШЕВА, ДМИТРИЯ СЕРГЕЕВИЧА БАДИНА, ОЛЕГА МИХАЙЛОВИЧА СОТНИКОВА и АЛЕКСЕЯ ВАЛЕРЬЕВИЧА МИНИНА, обвиняемых в статье первой, что, при их осуждении в указанных преступлениях, правительство будет требовать конфискации имущества в соответствии с разделом 18 Свода законов США, части 982(а)(2)(В) и 1030(i)(1)(В), что ПРЕДПОЛАГАЕТ конфискацию у каждого лица, осуждённого в указанном преступлении, любой личной собственности, которая была или намеревалась быть использована для совершения или обеспечения совершения преступления, включая, но не ограничиваясь следующими ИМЕНАМИ ПРЕДМЕТНЫХ ДОМЕНОВ: fancybear.net и fancybear.org.

СКОТТ У. БРЭДИ

прокурор США

PA ID № 88352

КОММЕНТАРИИ МИНИСТРА ОБОРОНЫ НИДЕРЛАНДОВ С ПРЕЗЕНТАЦИЕЙ,

4 ОКТЯБРЯ, ГААГА

Возможны изменения

Дамы и господа, представители местных и международных СМИ:

Добро пожаловать.

Приветствую также государственного министра Великобритании по делам Европы и Америки, сэра Алана Дункана, присоединившегося к нам сегодня по причине совместного характера разведывательной операции, которой мы собираемся поделиться с Вами.

Его присутствие также является выражением совместных усилий двух стран и других международных партнеров по защите от угроз, о которых я сейчас Вас проинформирую.

Мы пригласили Вас сегодня, чтобы рассказать, как служба разведки и безопасности министерства обороны (Defence Intelligence and Security Service – DISS), сорвала кибероперацию, проводимую российской военной разведывательной службой – ГРУ – в Нидерландах.

13 апреля этого года, DISS провела операцию по срыву операции ГРУ, направленной против Организации по запрещению химического оружия – ОЗХО – в Гааге.

Генерал Ейхелсейм доведёт детальные подробности операции через несколько минут.

Правительство Нидерландов считает вопросом чрезвычайной озабоченности то, что российская военная разведка ГРУ атаковала ОЗХО в рамках операции, направленной на её дестабилизацию. Являясь принимающей страной, Нидерланды несут ответственность по защите таких организаций, как ОЗХО, обладающих фундаментальным значением для поддержания международного закона.

Мы в полной мере обеспечили такую защиту.

Служба разведки и безопасности министерства обороны, или DISS, сорвала российскую кибероперацию и в тот же день выпроводила из страны четырёх офицеров российской разведки, замешанных в операции, предотвратив, таким образом, компьютерный взлом систем ОЗХО.

Я горжусь DISS за ту работу, которую она выполнила.

Я хотел бы отметить, что сотрудничество сыграло большую роль в достижении этого успешного результата.

Сотрудничество внутри Нидерландов…. но, конечно и с нашими международными партнёрами по разведке…. Международное сотрудничество является ключевым при отражении угроз, таких как эти, которые создало ГРУ.

В силу вышесказанного, дальнейшая политика по укреплению международного сотрудничества в области разведки сейчас и в будущем жизненно важна.

Дамы и господа,

Операция проводилась в апреле этого года и Нидерланды продолжили своё расследование.

Оно выявило, что ноутбук одного из четырёх офицеров российской разведки… показывает, что тот до этого работал в Бразилии, Швейцарии и Малайзии. Генерал Ейхелсейм и сэр Алан Дункан раскроют это в своих презентациях.

Деятельность ГРУ в Малайзии была направлена на расследование по сбитому MH17 Малазийских авиалиний, чрезвычайно чувствительному вопросу для Нидерландов.

Так что позвольте мне ещё раз повторить, то, что ранее говорили голландские власти, а именно то, что все организации, вовлечённые в расследование по МН17….

давно уже в курсе российского интереса в данном расследовании и приняли соответствующие меры.

Мы остаёмся и будем оставаться в полной готовности к таким угрозам.

Дамы и господа,

Сегодня вместе с нашими партнерами из Великобритании… и также с министерством юстиции США мы расскажем о кибероперации ГРУ.

В августе министерство юстиции США направило ходатайство о юридической помощи в офис государственного прокурора Нидерландов в связи с уголовным расследованием, связанным с российскими кибероперациями… В ответ на это ходатайство государственный прокурор передал информацию, основанную на официальном докладе DISS, в котором по именам указываются четыре человека и чрезвычайно подробно описывается их деятельность.

Сегодня после обеда министерство юстиции США выступит с соответствующим заявлением. Это означает, что подробности нашей операции по препятствию действиям этих людей будут преданы публичной огласке, именно поэтому нами был выбран текущий момент для открытия данных о российской кибероперации.

Я понимаю, что раскрытие информации о кибероперации ГРУ – чрезвычайно необычный шаг, предпринимаемый Нидерландами, поскольку он предполагает предоставление данных о голландской контрразведывательной операции.

Обычно мы этого не делаем.

Несмотря на это, в сотрудничестве с нашими партнёрами, голландское правительство решилось пойти на это, чтобы ясно дать понять службе российской военной разведки, что она должна остановить свои подрывные кибероперации.

Раскрывая методы действий ГРУ, мы ставим препоны их операциям и одновременно укрепляем наши возможности им противостоять.

Вот почему сегодня мы делаем очень необычный публичный шаг, идентифицируя этих российских офицеров разведки. Так что потерпите меня ещё немного, пока я приглашу генерального директора DISS генерала Ейхелсейма, который расскажет Вам детали об операции DISS, сорвавшей кибероперацию ГРУ в Гааге.

Генерал…

Презентация генерала Ейхелсейма

Спасибо, министр,

Дамы и господа,

Как только что Вам говорил министр, в 16-15 13 апреля 2018 г. моя служба сорвала операцию, которую проводила команда ГРУ в непосредственной близости от офиса ОЗХО в Гааге.

Операция ГРУ была нацелена на взлом и заражение сети WiFi ОЗХО непосредственно на месте, это называется хакерской операцией ближнего доступа.

Сейчас я покажу Вам наши наработки, которые основаны не только на наших контрразведывательных операциях, но также и на данных и оборудовании, оставленных офицерами ГРУ.

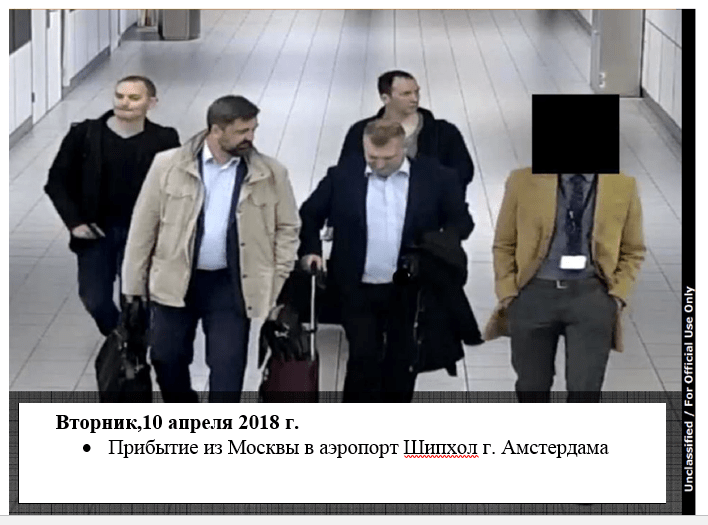

- 10 апреля 4 российских гражданина с дипломатическими паспортами совершили поездку из Москвы в аэропорт Шипхол Амстердама. В течение недели DISS опознала этих лиц как офицеров разведки, работающих на российскую военную службу разведки ГРУ. <слайд 2>

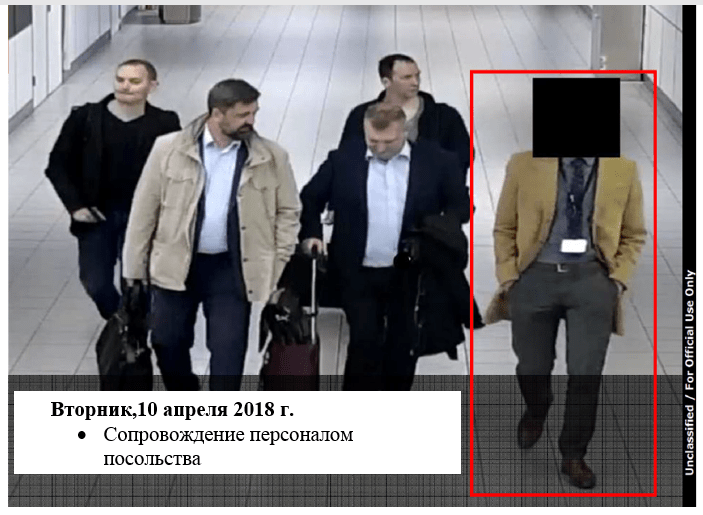

2. В аэропорту Шипхол российских офицеров разведки сопровождал помощник, служащий в посольстве России, как Вы можете видеть на этом фото. <слайд 3>

3. У всех четырёх имелись дипломатические паспорта. <слайд 4>

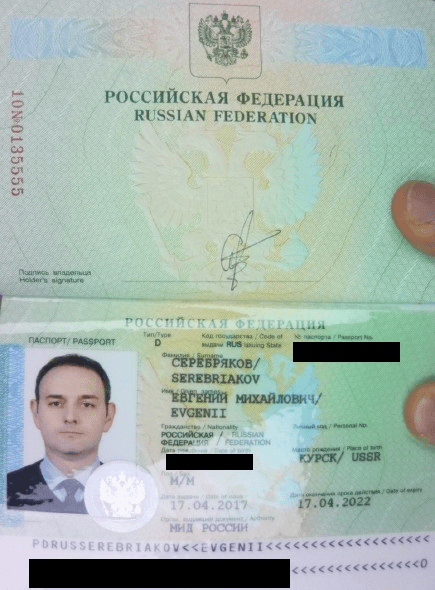

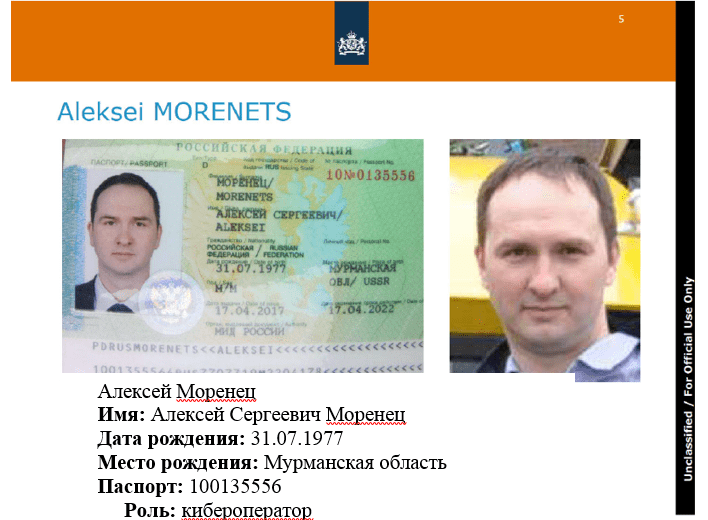

4. Это были Алексей МОРЕНЕЦ <слайд 5>

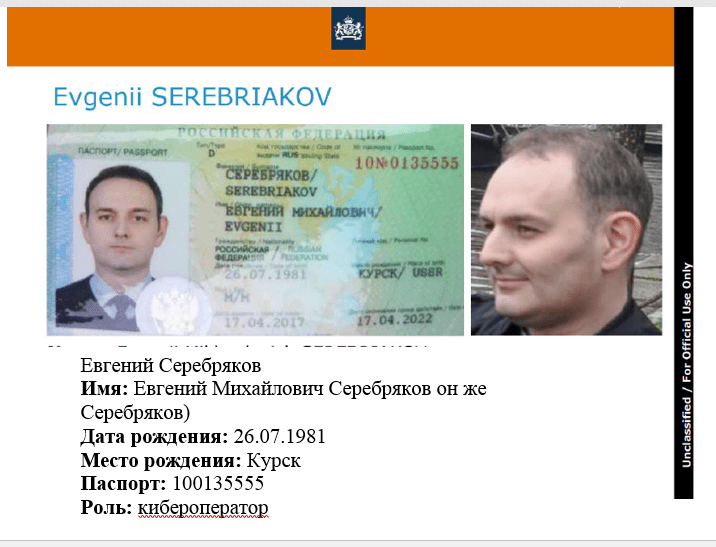

5. Евгений СЕРЕБРЯКОВ

Обратите внимание, что их паспорта отличаются один от другого только на 1 цифру. <слайд 6>

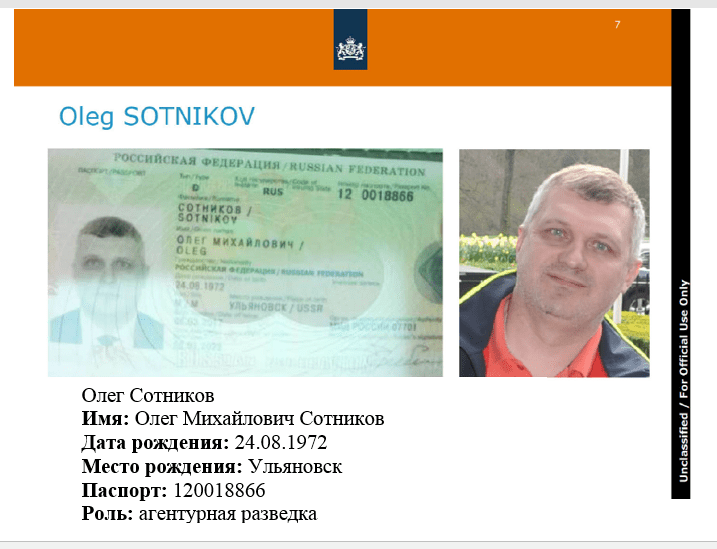

6. Олег СОТНИКОВ <слайд 7>

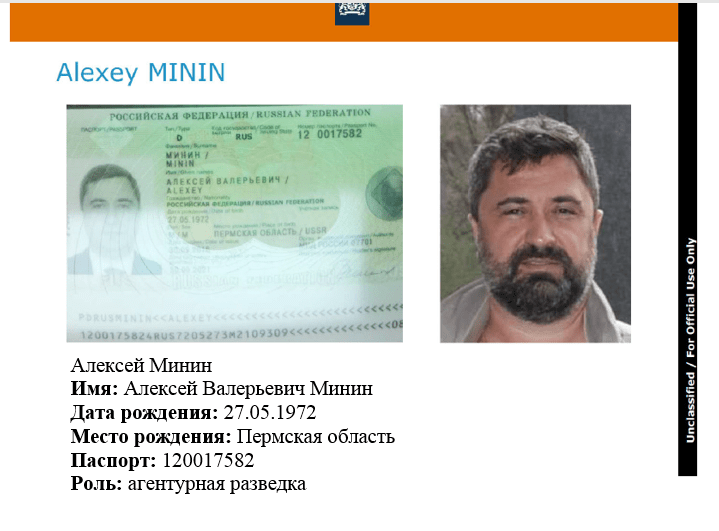

7. Алексей МИНИН <слайд 8>

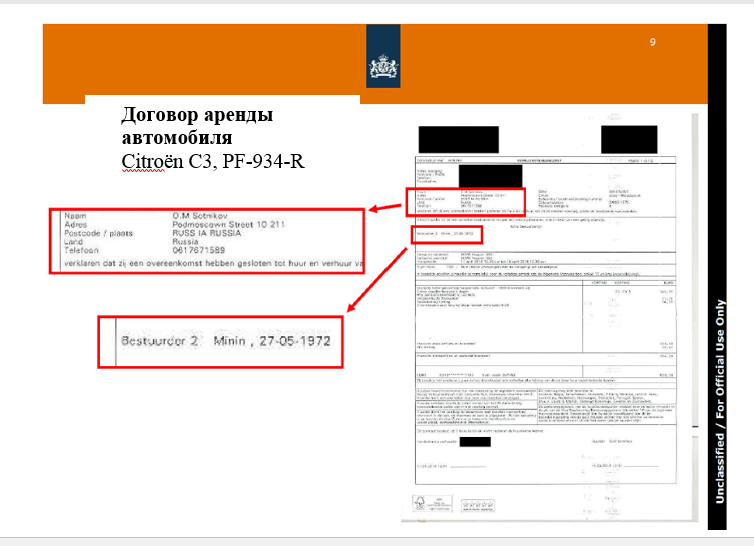

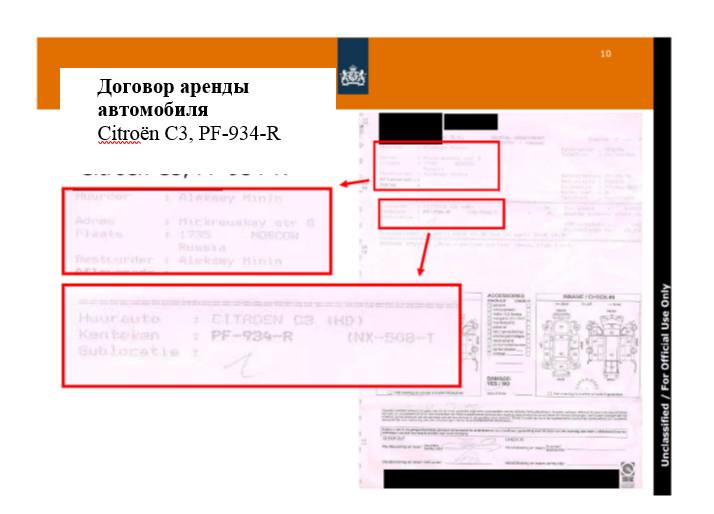

8. Позже они арендовали Citroёn C3 со среды, 11 апреля, по понедельник, 16 апреля. <слайд 9>

9. Договор аренды явно показывает, что как СОТНИКОВ, так и МИНИН были зарегистрированы водителями данного автомобиля. <слайд 10>

10. В среду, 11 апреля, четверо офицеров разведки ГРУ привлекли внимание DISS в рамках ведения ей регулярной контрразведывательной работы, направленной на постоянное отслеживание деятельности государственных субъектов.

11. Основываясь в частности на разведданных, переданных службой партнёров, стало очевидно, что они проводят оценку обстановки перед хакерской операцией ближнего доступа. Технология, которую они использовали для проведения операции, также была выявлена.

12. 11 и 12 апреля мы установили, что их целью была ОЗХО.

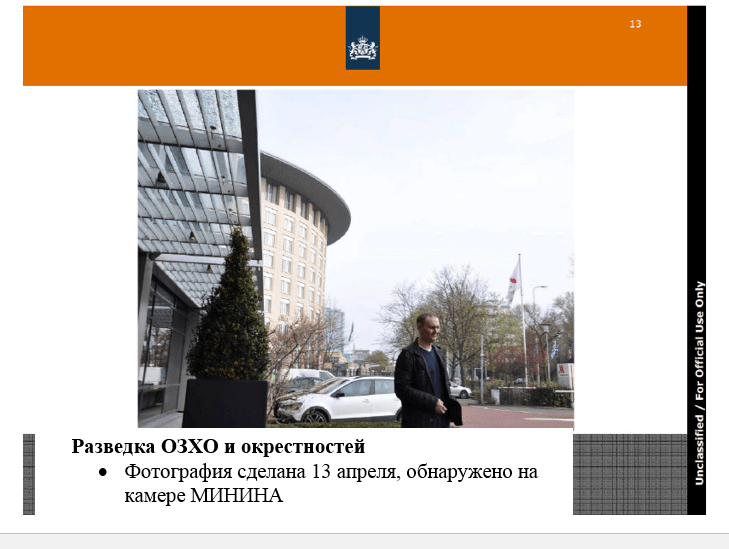

13. Фотографии, сделанные на камеру Минина, подтверждают это. <слайды 11,12,13,>

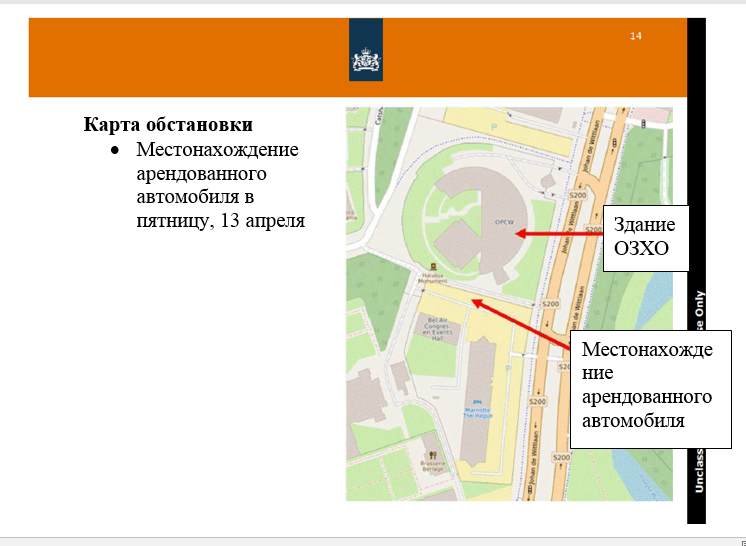

14. В пятницу, 13 апреля, арендованный автомобиль, Citroёn C3 с номерами PF-934-R, был размещён на парковке гостиницы Marriot Hotel в Гааге. <слайд 14>

Парковочное место вплотную примыкает к штаб-квартире ОЗХО. <слайд 15>

15. Задней частью автомобиль был направлен на здание ОЗХО. <слайд 15>

16. Приборы в багажнике этого арендованного автомобиля были специальным оборудованием для взлома сетей WiFi ОЗХО, идентификации пользователей и перехвату их учётных данных входа. <слайды 16 и 17>

17. Антенна этого оборудования была направлена на штаб-квартиру ОЗХО и была накрыта курткой. <слайд 18>

18. Русские купили зарядное устройство для своего оборудования в Гааге. <слайд 19>

Оборудование использовалось до обеда пятницы.

Другими словами, оно представляло непосредственную угрозу цифровым коммуникационным сетям ОЗХО.

Как служба разведки, мы несём обязанность по предотвращению проведения киберопераций, подобных произошедшей.

Таким образом, мы сорвали операцию ГРУ <слайд 20>

и выдворили этих четверых человек за пределы Нидерландов,

защитив, таким образом, ОЗХО и предотвратив серьёзный ущерб.

…

Дамы и господа,

Что ещё мы знаем об этих четырёх офицерах разведки ГРУ?

Мы установили, что:

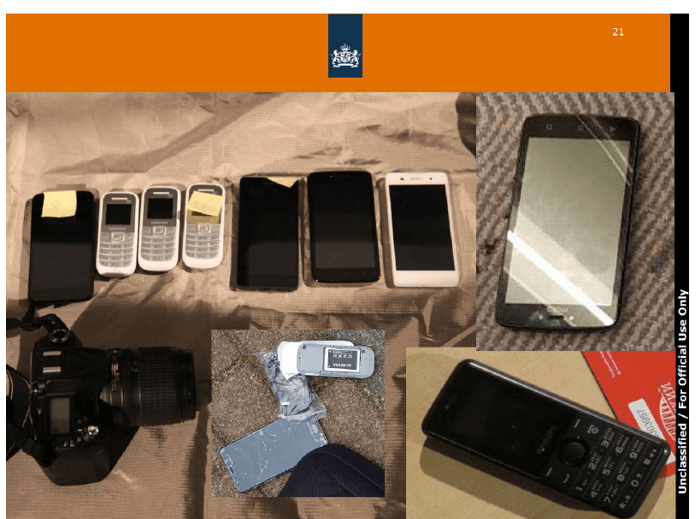

19. … их оперативно-разведывательные методы включали использование большого количества разных телефонов и других устройств. <слайд 21>

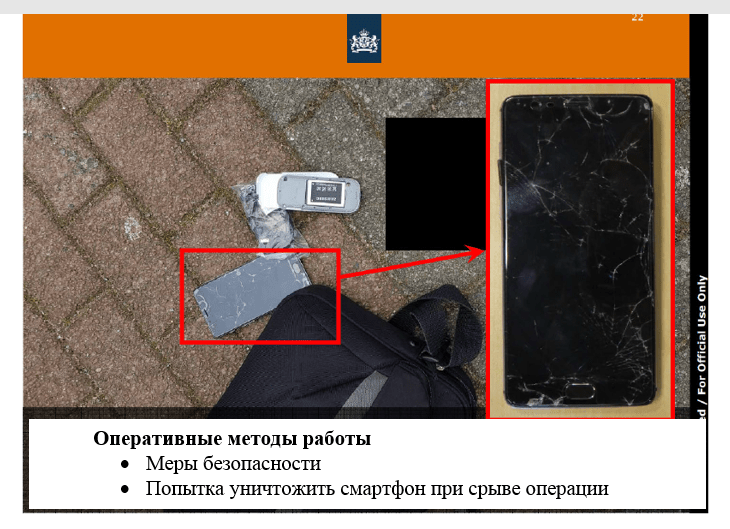

20. … они пытались избежать слежки и отключить оборудование, когда мы сорвали операцию. <слайд 22>

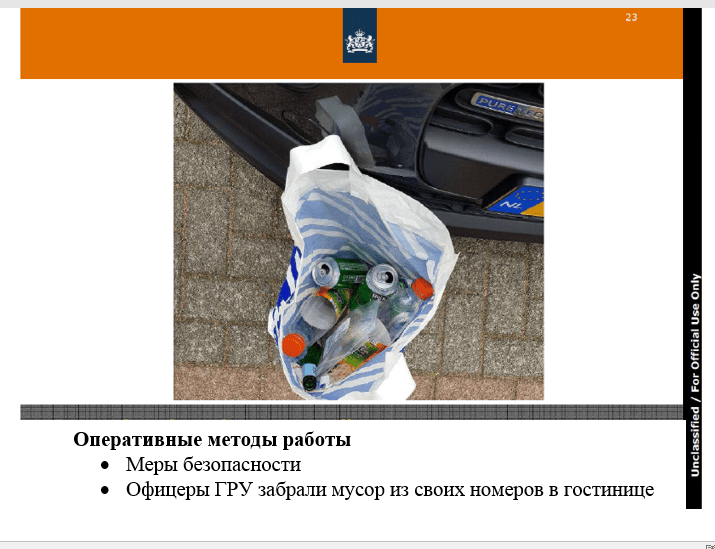

21. … они продемонстрировали достаточно высокий уровень обеспечения безопасности, например, убирая элементы мусора из своих гостиничных номеров и выкидывая их где-то в другом месте. <слайд 23>

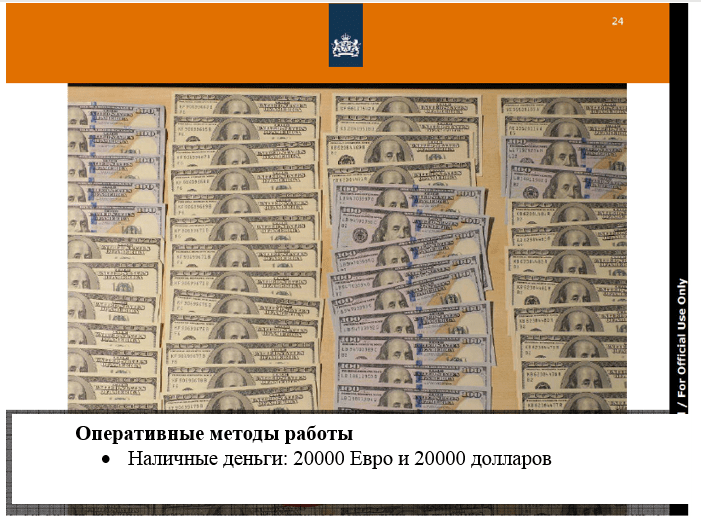

22. … они путешествовали с необычно большим количеством наличных денег. <слайд 24>

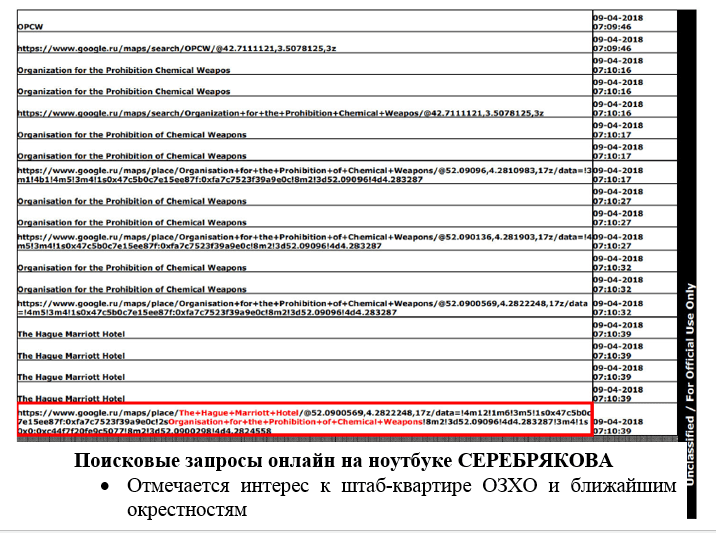

23. … один из их ноутбуков использовался для анализа деталей об ОЗХО, включая его местоположение. <слайд 25>

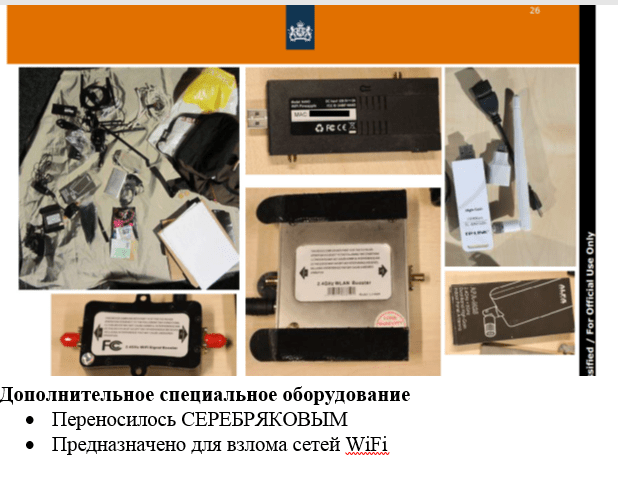

24. … кроме специального оборудования, найденного в арендованном автомобиле, у СЕРЕБРЯКОВА в рюкзаке также имелись вещи, которые можно было подсоединить к хакерскому оборудованию и использовать для проникновения в сети; это включало WiFi Pineapple, повторители сигнала и различные антенны. <слайд 26>

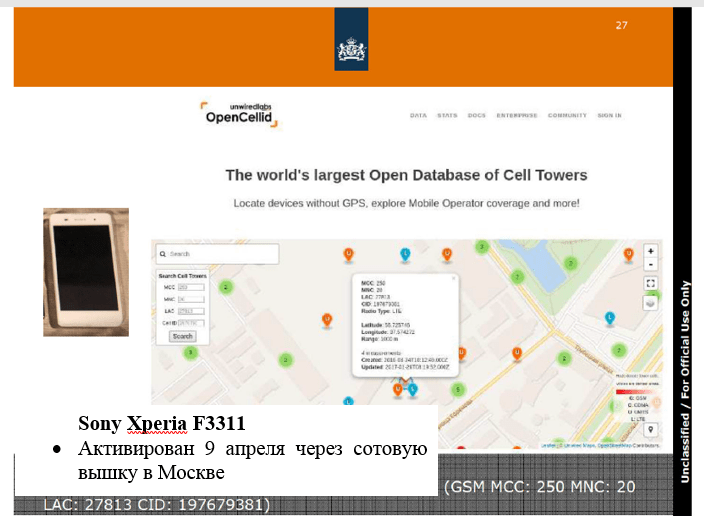

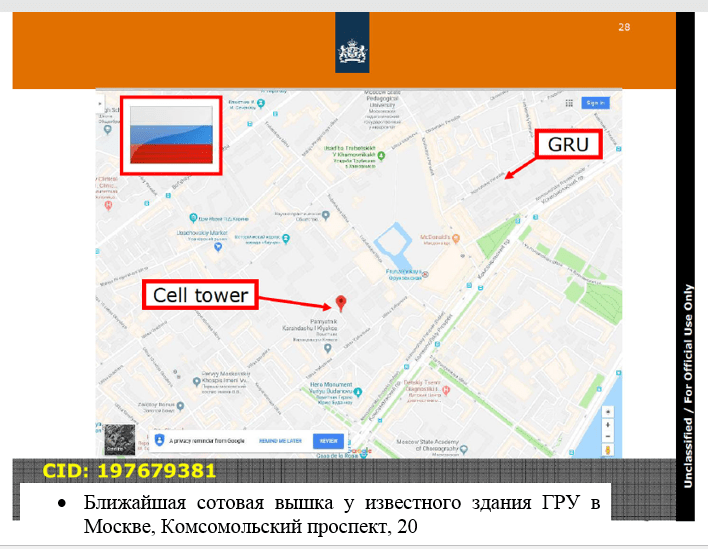

25. … журналы телефонов некоторых офицеров разведки показали, что первоначально телефоны были активированы через сотовую вышку в Москве. <слайд 27>

26. … эта сотовая вышка являлась самой ближайшей к известному зданию ГРУ, расположенному по адресу Комсомольский проспект, 20. Это также адрес 85-го Центра специальной службы ГРУ, в/ч 26165. <слайд 28>

27. … у одного из офицеров российской разведки имелась квитанция такси на поездку в аэропорт к рейсу в Амстердам утром во вторник, 10 апреля. Согласно квитанции, такси забрало его от улицы, которая называется Несвижский переулок. <слайд 29>

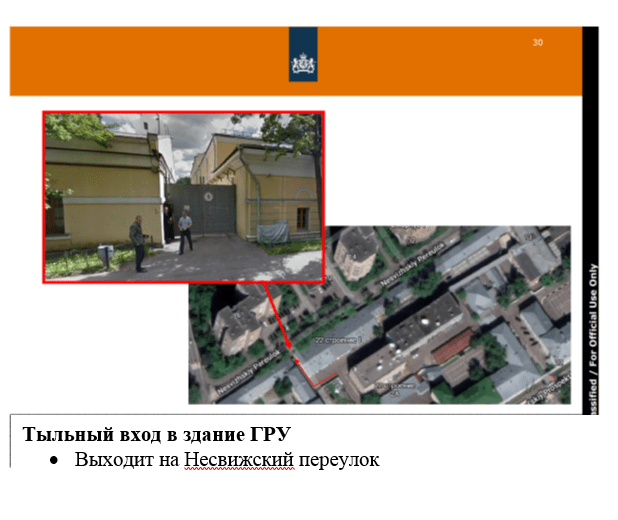

28. … тыльный выход здания ГРУ на Комсомольском проспекте,20, выходит на Несвижский переулок. <слайд 30>

… 85-й Центр специальной службы ГРУ – это та же часть, которой в США недавно предъявлялось обвинение в связи с компьютерным вмешательством в систему демократической партии в 2016 г.

… эта же часть ГРУ несет ответственность за кампанию кибершпионажа, известную как APT28, или Fancy Bear. Этим утром наши британские коллеги раскрыли принадлежность этой части к нескольким кибероперациям.

В ноутбуке СЕРЕБРЯКОВА также найдены указания на предыдущие кибероперации этой части ГРУ.

29. Например, в ноутбуке СЕРЕБРЯКОВА имелась фотография СЕРЕБРЯКОВА и российской спортсменки, сделанная в Бразилии во время олимпийских игр в августе 2016 г. <слайд 31>

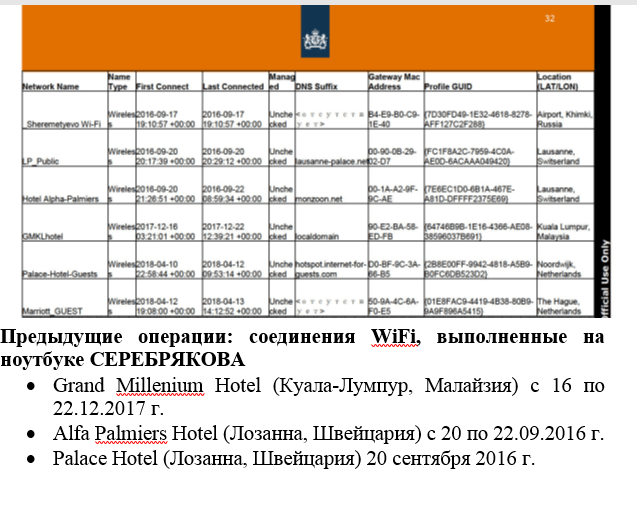

30. Детали журнала ноутбука СЕРЕБРЯКОВА показывают также, что он был в Лозанне, Швейцария, в сентябре 2016 г. <слайд 32>

… Из журнала также явствует, что СЕРЕБРЯКОВ был в Куала-Лумпуре в декабре 2017 г., в районе, в котором располагаются многие правительственные организации, вовлечённые в расследование крушения рейса МН17 Малазийских авиалиний. Сэр Алан Дункан вскоре расскажет об этом.

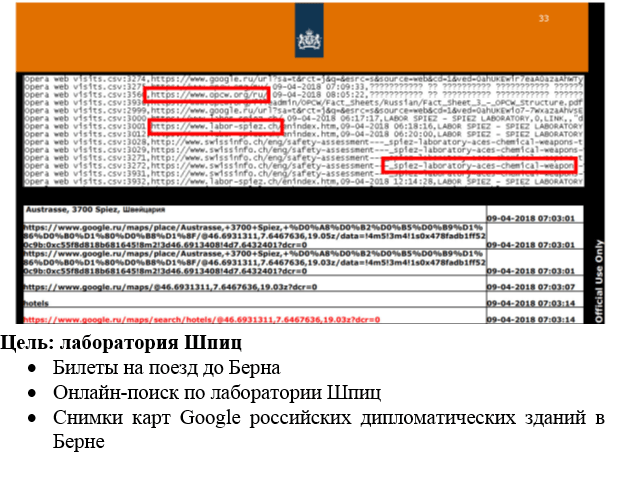

31. … Дальнейшие расследования разведки показывают, что офицеры ГРУ планировали убыть из Гааги в Швейцарию для проведения другой кибероперации. История онлайн-поисков на ноутбуке СЕРЕБРЯКОВА указывает на интерес к аккредитованной ОЗХО Швейцарской лаборатории Шпиц, выполняющей исследования химического оружия. <слайд 33>

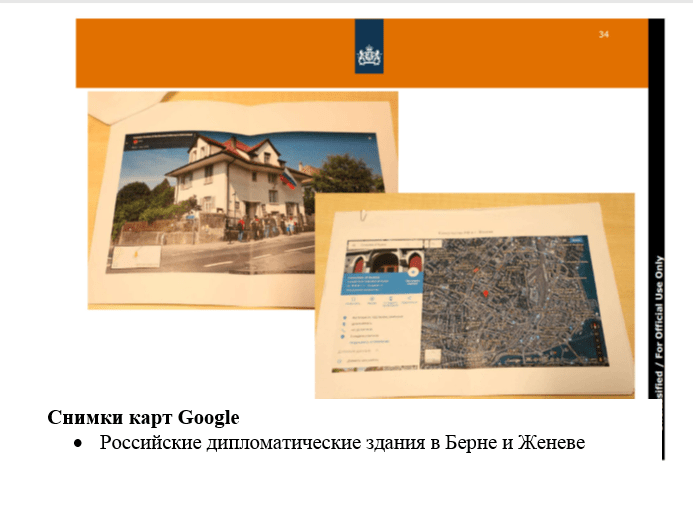

32. Офицеры разведки также распечатали изображения российской дипломатической инфраструктуры в Женеве и Берне. <слайд 34>

33. В завершение, офицеры разведки приобрели билеты на поезд в Швейцарию во вторник, 17 апреля. <слайд 35>

Дамы и господа,

Цифровые манипуляции и саботаж представляют серьёзную угрозу, которая не ограничивается странами в наших границах. ГРУ проявляет активность и здесь, в Нидерландах, месте, где размещены многие международные организации.

Поэтому важно, чтобы мы продолжали бороться с этой угрозой.

Делать мы это можем только в тесном сотрудничестве с нашими партнерами по разведке здесь в Нидерландах и нашими международными коллегами. Сегодня, повторю, мы наблюдаем критическую значимость этого сотрудничества.

…

Я невероятно горжусь теми людьми, которые сделали возможным проведение этой контрразведывательной операции.

…

Теперь я приглашаю выступить с речью государственного министра Великобритании по делам Европы и Америки, сэра Алана Дункана.

Выступление сэра Алана Дункана

…

Заключительное слово министра обороны

Спасибо, сэр Алан Дункан.

Дамы и господа,

В апреле 2018 г. команда из четырёх офицеров российской военной разведки атаковала посредством кибероперации офисы ОЗХО в Гааге.

Сегодня днём министерство юстиции США обнародует обвинения против ряда офицеров российской разведки.

Правительство Нидерландов глубоко обеспокоено атакой ГРУ на международную организацию, такую как ОЗХО, посредством кибероперации.

ОЗХО располагается в границах Нидерландов. Как принимающая страна, мы несём особую ответственность за обеспечение возможности для находящихся здесь международных организаций свободно и безопасно выполнять свою работу.

Мы исполнили эту обязанность, сорвав кибероперацию ГРУ до того, как она смогла нанести серьёзный ущерб.

Сегодня Нидерланды и их международные партнёры пролили свет на подрывные кибероперации, проводимые ГРУ.

Представляя данные события вниманию широкой общественности, Нидерланды дают ясный сигнал Российской Федерации, что она должна воздержаться от таких действий.

Только что российский посол был вызван в министерство иностранных дел, где ему это было доведено.

Сегодня мы информировали ЕС, НАТО и других международных партнеров об этих неприемлемых действиях Российской Федерации.

Вместе с нашими партнёрами мы продолжим наши усилия по устранению киберугроз, подобных этой.

Оригинал презентации министерства обороны Нидерландов

Оригинал комментариев министра обороны Нидерландов